El estudio del acoso cibernético esta iniciando en México. El impacto que tienen la utilización tecnológica en la actualidad es innegable, pero también no se debe de perder de vista que existen personas que lo utilizan para acosar a otras. Por lo que el propósito de la presente investigación fue validar en México la subescala de la Encuesta de Intrusión Obsesiva Relacional de Contacto Mediado (Spitzberg & Cupach, 2014). Para ello participaron 717 personas (504 mujeres y 204 hombres) que reportaron haber sido víctimas de acoso. Se realizó el procedimiento de validez y confiabilidad de Reyes Lagunes y García y Barragán (2008) y se obtuvo una medida con propiedades psicométricas robustas e interesantes, identificándose cinco factores: vigilancia remota, búsqueda de interacción, desprestigio social, acercamientos y violencia. La escala resultó diferente en su configuración factorial de la reportada originalmente.

The study of cyber stalking is starting in Mexico. The impact of technology use today is undeniable, but also should not forget that there are people who use it to harass others. So the purpose of this investigation was to validate in Mexico the subscale of the Survey Obsessive Relational Intrusion called Contact Mediated (Spitzberg & Cupach, 2014). To do so, participated 717 people (504 women and 204 men) who reported being harassed. We used the method of validity and reliability of Reyes Lagunes & García y Barragán (2008) to obtain a valid measure with robust and interesting psychometric properties and five: remote surveillance, search interaction, social prestige, approaches and violence. The scale was different in the originally reported factorial configuration.

El acoso es un problema social complejo (Hirtenlehner, Starzer & Weber, 2012: 207). Al pensar en la palabra acoso se tiende a invocar una imagen de una persona que persigue a una estrella, o un fan obsesionado, o alguien que está mentalmente perturbado (Spitzberg & Cupach, 2003); sin embargo, las investigaciones muestran consistentemente que el acoso más común es en aquellos que han tenido una relación íntima previa (Fremouw, Westrup & Pennypacker, 1997). Es comúnmente aceptado que esta manifestación – principalmente conductual- debe contener los siguientes elementos clave: (1) un patrón repetido de comportamiento(s) intrusivo(s) no deseados, y como resultado de la conducta (2) la víctima experimenta miedo (Ravensberg & Miller, 2003).

El tema de acoso es complicado por todas las aristas que posee, además de que ha recibido poco interés su estudio en México. En otros países se tienen legislaciones, aunque también tiene que decirse que son recientes estas leyes, por ejemplo en la EE.UU. el acoso se designó como un crimen en 1996 en la Ley de Violencia contra la Mujer; que además tanto en este país como en Canadá, las leyes anti-acoso están en un estado de flujo (Electronic versión of criminal stalking law, 2014, July 2). Pero ¿cómo es este fenómeno definido desde esta perspectiva? la mayoría de las leyes incluyen los tres elementos siguientes: (a) un patrón repetido de comportamiento intrusivo exhibido por una persona que no es deseada por la víctima, (b) una amenaza, ya sea implícita o explícita, hecha por la persona; y (c) dando como resultado una sensación de miedo en la víctima (Meloy, 1998).

Pero se ha encontrado que estas leyes dejan un alto grado de incertidumbre en sus definiciones. Por ejemplo (a) ¿Cuántos comportamientos intrusivos constituyen un patrón? (b) ¿Cuánto miedo es el que necesita experimentar la víctima antes de considerar la conducta del agresor como acoso? (c) En ausencia de una declaración verbal clara de la intención de hacer daño a la víctima ¿qué comportamientos específicos constituyen una amenaza? Estas y muchas otras preguntas surgen a nivel legal.

Las definiciones de acoso psicológico también contienen áreas de ambigüedad. Aunque los investigadores han tratado de poner en práctica sus definiciones con el fin de facilitar la investigación fiable sobre acoso, no ha surgido una definición consensuada (Meloy, 1998). Una de las definiciones más aceptadas de acoso es la de Olweus (1993) quién refiere que es cuando una persona es intimidada o agredida, cuando es expuesta repetitivamente y por un período de tiempo a las acciones negativas de otra persona, causando temor en la victima por el desequilibrio de poder que siente.

Más tarde, Meloy y Gothard (1995) emplearon el término obsesivo en lugar de acoso, definiéndolo como “un patrón anormal o largo plazo de la amenaza o el hostigamiento dirigido hacia un individuo específico” (p. 259). Por su parte, en el 2003 Cupach y Spitzberg emplearon el término intrusión relacional obsesiva (ORI) para describir una serie comportamientos de persecución o acecho que comprenden la búsqueda repetida, no deseada, invadiendo la intimidad física o simbólica de una persona (víctima).

La definición del acoso también ha impactado en las estimaciones de las tasas de prevalencia de los fenómenos de acoso. El estudio de Tjaden y Thoennes (1998)indicó que aproximadamente el 8% de las mujeres y el 2% de los hombres habían sido víctimas de acecho cuando se toma la definición legal, sin embargo estas tasas se elevan a 12% y 4% respectivamente, cuando los autores utilizaron una definición menos estricta de acoso. Por su lado, Baum, Catalano, Rand y Rose (2009) al revisar datos de la Encuesta Nacional de Victimización del Delito de Estados Unidos, indicaron que aproximadamente 5,9 millones de personas experimentaron acecho durante el año anterior a la encuesta.

Spitzberg y Cupach (2003) realizaron una revisión de 25 estudios tomando la definición de ORI y la prevalencia promedio para victimización fue de aproximadamente 21%. Asimismo, en un meta-análisis realizado por Spitzberg (2002) que incluye 103 estudios sobre acoso indicó tasas de prevalencia de aproximadamente el 23,5% para las mujeres y 10,5% para los varones. Tal evidencia indica que el acoso constituye un problema mayor de lo que puede han sido previamente reconocido.

Además, el curso de un solo episodio de acoso puede ser crónica. Las estimaciones de la duración típica de un episodio de acoso han sido diferentes según los informes individuales, con promedios que van de meses a más de una década (Sheridan, Blaauw & Davies, 2003). Los estudios han indicado que la duración media oscila entre 1.5 a 3 años (Cupach & Spitzberg, 2004; Kamphuis, Emmelkamp & De Vries, 2004; Spitzberg, 2002; Tjaden & Thoennes, 1998).

Dichas conductas de acoso, pueden ir de molestas pero legales (p.ej. el envío de flores en varias ocasiones) a aquellas de hostigamiento criminal (p.ej. amenazando repetidamente a los seres queridos de la víctima) (Cupach & Spitzberg, 1998). Quien realiza estas conductas (perpetrador-a-) puede ser un extraño o un conocido, con deseos de tener una relación íntima, o bien, por alguien más cercano como un amigo, un compañero de trabajo o una ex pareja.

El acoso también se define por su carácter repetitivo, agresivo y poderoso con el fin de dominar a otros y al final obligarlos a cumplir con los pedidos los deseo del perpetrador. Al ahondar en el conocimiento respecto al sexo del acosador, se ha visto que los hombres prefieren la intimidación directa mientras que sus contrapartes femeninas usan métodos indirectos (Hazler, 2006; Quiroz, Arnette & Stephen, 2006) y además -de acuerdo a Spitzberg, Cupach y Ciceraro (2010)- los hombres son 2.5 veces más propensos que las mujeres a declarar que habían acosado a alguien. Por su parte, Strawhun, Adams y Huss (2013) son ellas quienes admitían participar en comportamientos de acoso cibernético significativamente más que los hombres. En congruencia, Tjaden y Thoennes (1998), Mullen, Pathe, Purcell y Stuart (1999), Tonin (2004) y Baum et al., (2009) indican que la gran mayoría de los acosadores (87%) son hombres y que la mayoría de las víctimas (77%) de los casos son mujeres.

En cuanto a sus consecuencias, los investigadores han documentado en repetidas ocasiones el impacto dañino del acecho sobre las víctimas asociados a una amplia gama de trastornos psicológicos, restricción de actividades, daños a la propiedad, dificultades económicas, lesiones físicas y asalto sexual (Baum et al., 2009; Davis, Frieze & Maiuro, 2002; Spitzberg, 2002).

Los acosadores perseguidores obsesivos incorporan claramente cualquier medio que faciliten su búsqueda, y uno de los medios cada vez más disponibles de la intrusión es la llegada de las tecnologías del ciberespacio (Spitzberg & Hoobler, 2002). Los avances exponenciales en el desarrollo y uso de computadora y otros tecnologías han proporcionado interesantes oportunidades para el progreso, la productividad y el disfrute de la gente. Sin embargo, estos notables avances también han generado nuevos espacios y herramientas para la victimización, como es el caso de llevar el acoso hasta este medio a través de celulares, redes sociales, computadoras o aparatos de geo-localización (Perry, 2012), lo cual ha sido denominado: acoso cibernético, ciber-acoso, ciber intimidación, intimidación virtual, crueldad cibernética, acoso electrónico, ciber matonismo cyberbullying, acoso electrónico, e-acoso, acoso sms, acoso móvil, acoso online, acoso digital o Internet acoso (Masias, 2009).

Así definiendo al acoso cibernético se encuentra que Chacón (2003) lo ve como la conducta repetitiva de acercarse para amenazar a una persona por medio de las herramientas de Internet; es decir, mails, chats, tableros de foros, blogs, mensajes instantáneos, etcétera, u otros instrumentos electrónicos de comunicación, con el fin de ridiculizar o atemorizar a cientos de conocidos y desconocidos; mientras que para Smith et al. (2008) es una conducta agresiva e intencional producida por uno o varias personas, que se repite de forma frecuente en el tiempo mediante el uso de dispositivos electrónicos sobre una víctima que no puede defenderse por sí misma fácilmente, por un individuo o grupo. Y para Jowalski, Limber y Agatston (2010) es visto como la difusión maliciosa de información en la red, en mensajes de texto, redes sociales, correos electrónicos, en páginas web, blogs, salas de chat, etc. Puede ser información en texto, fotografías o imágenes modificadas o editadas. Todo a través de una computadora o teléfono móvil. Los CyberAngels (2000) una organización de seguridad de Internet, sugiere que las características que definen el acoso cibernético incluyen algunas o todas las siguientes características: la malicia, la premeditación, la repetición, la angustia, la obsesión, la venganza, o si es amenazante, acosador, angustiante, carece de propósito legítimo, persiste a pesar de las advertencias para detener, o se dirige personalmente. Aunque el acoso cibernético puede considerarse como muy distinta del acecho físico, este tipo de a menudo conduce a, o va acompañada de, acoso físico, y explícitamente o implícitamente amenaza de acecho físico (Lee, 1998).

El acoso cibernético se entiende como un crimen de persecución repetida de utilización de las comunicaciones electrónicas para realizar todas o algunas de las siguientes conductas en dos o más ocasiones: poner en contacto a alguien cuando se le pidió que parar; acosar, molestar o atormentar a alguien; hacer avances sexuales no deseados hacia alguien; y comunicar las amenazas de violencia física contra alguien (Henson, 2010). También se ha sugerido que las conductas como el fraude de identidad, robo de datos, la piratería y el daño a los equipos informáticos son formas de acoso cibernético (Bocij & McFarlane, 2003).

En la mayoría de los casos, la ciber-víctima no sabe realmente a quién se enfrenta, y esta invisibilidad promueve más violencia en el agresor (David-Ferdon & Hertz, 2007; McKenna, 2007). La indefensión de la víctima se potencia también por la difusión masiva de las ciber agresiones, que alcanzan a un gran número de personas (Bickham & Rich, 2009). La imposibilidad de huir de las agresiones, que pueden ser (re)enviadas y reproducidas en todo momento y en cualquier escenario virtual, aumenta la pérdida de control de la víctima sobre su vida. Como indican Baum, Catalano, Rand y Rose (2009) en cada nuevo ataque la víctima se siente más humillada e indefensa.

A este respecto Maple, Short y Brown (2011) refieren que el acoso cibernético inflige la misma cantidad de daño psicológico que el real y que muchas víctimas sufren de trastorno de estrés postraumático. Por sus parte Kowalski y Limber (2007) reportan que el acoso cibernético, es un tipo de acoso más indirecto y relacional que otro tipo de maltrato. Ciertamente, muchas agresiones cibernéticas son relacionales; buscan provocar un daño en el círculo de amistades de la víctima mediante difusión de rumores y secretos, suplantación de la identidad o bien en su percepción de pertenencia a un grupo.

En lo referente al tipo de ciber agresiones Willard (2007) la clasifica en: 1) hostigamiento (envío repetido de mensajes ofensivos a la víctima); 2) denigración (difusión de rumores falsos sobre la víctima); 3) suplantación de la identidad (envío de mensajes maliciosos haciéndose pasar por la víctima); 4) violación de la intimidad (difusión de secretos o imágenes embarazosas de la víctima); 5) exclusión social (exclusión deliberada de la víctima de grupos virtuales) y 6) ciber- persecución (envío repetido de mensajes amenazantes a la víctima).

Más recientemente, Ogilvie (2012) refiere que el acoso cibernético puede adoptar diversas formas:

- (a)

Acoso por e-mail es la forma más común, implica el envío de correos electrónicos no solicitados, que pueden referir el odio, mensajes obscenos o amenazantes (McGraw, 1995). Además el envío de correos electrónicos no deseados, también conocidos como spam, o el envío de virus de manera repetitiva para intimidar al receptor. El acoso a través de e-mails incorpora las características de las llamadas telefónicas y el envío de cartas, por la inmediatez y el anonimato que garantiza el e-mail.

- (b)

El acecho por el internet, se refiere a que las personas visitan los sitios web que fueron utilizados por la víctima para grabar sus movimientos virtuales. Con esta información, lo que se hace es subir datos falsos sobre la persona en los sitios web que frecuentan y en otros sitios web como pueden ser los pornográficos (Gilbert, 1999).

- (c)

Acecho por en el manejo de la computadora, este es el más grave de las tres formas, y se produce cuando el acosador explota el funcionamiento de Internet y el sistema operativo con el fin de asumir el control de la computadora de la víctima. Un ejemplo de ellos es prender la cámara o abrir las unidades de CD-ROM por mencionar un ejemplo.

Es importante mencionar que el acoso cibernético puede comenzar por medio de apoyos cibernéticos pero pronto puede cruzar a más formas físicas de acoso (Spence-Diehl, 2003), esto implica que tanto los acosadores físicos como los acosadores cibernéticos pueden reaccionar agresivamente cuando son rechazados, humillados o despreciados por la víctima (Reno, 1999).

Aunque se ha encontrado esta vinculación entre tipos de acosos (físico y cibernético, por ejemplo), en el mediado por el uso de la tecnología no se necesita de ninguna confrontación física para alcanzar el nivel de angustia en la víctima (Reno, 1999). Esto se da puesto que el mundo de internet crea una falsa sensación de intimidad entre el acosador y la víctima y por lo tanto da lugar a una mala interpretación del acosador (McKenna, Green & Gleason, 2002) a la vez que -en la mayoría de los casos-, la víctima en línea no es capaz de medir la intención de la persona con la que se comunica, debido a que el Internet proporciona un medio para compartir penas y alegrías con un oyente sin rostro (Finn, 2004); por lo tanto, la víctima puede darse cuenta muy tarde que está siendo objeto de acoso por parte de su acosador.

Maple y Wrixon (2015) reportan que la encuesta titulada la Comunicaciones Electrónicas Acoso Observación (ECHO) en la que participaron 353 personas de las cuales 240 eran mujeres y 109 hombres. Se les preguntó acerca de sus principales temores cuando se encuentran siendo acosados. Las respuestas revelaron diferencias en los temores primarios de hombres y mujeres, ellos refieren el principal temor sobre su reputación, mientras ellas tienden a temer sobre todo el daño físico. Además de que reportaron que en el 76% de los casos el acosador echó mano de ambas técnicas: en línea y fuera de línea.

Hay rasgos comunes de cómo los acosadores actúan y piensan, es decir, los acosadores nunca dejan de creer que su víctima no está interesada, pueden convencerse a sí mismos que no han sido completamente rechazados y se encuentran completamente obsesionados con esa persona de día y de noche. Muchos acosadores también son diagnosticadas con algún tipo de trastorno mental, tales como paranoia, esquizofrenia y delirio; aunado a alta inteligencia que les permite ir más allá para tratar de obtener información sobre sus víctimas (Ménard & Pincus, 2012).

En 1998 Cupach y Spitzberg diseñaron la Encuesta de Obsesión Intrusiva Relacional para evaluar un conjunto de comportamientos de acecho entre los estudiantes universitarios. Pero a pesar de que dicha encuesta evalúa una serie de estrategias realizadas por un acosador y reportadas por la víctima (Cupach & Spitzberg, 2004; Spitzberg & Cupach, 2007a, b; Spitzberg, 2002), la prueba fue diseñada y ha sido aplicada únicamente en Estados Unidos lo que representa un aporte en el conocimiento del fenómeno en dicho contexto, pero a la vez una limitación al no haberse aplicado en otros grupos culturales como por ejemplo México.

La naturaleza y el alcance del acoso cibernético son difíciles de conocer con precisión, por ello, hay necesidad de realizar más investigación para aumentar su comprensión del fenómeno, crear protocolos eficaces de prevención, intervenciones de tratamiento para los víctimas y perseguidores, así como políticas públicas para su tratamiento. De hecho, las tendencias y las evidencias actuales sugieren que el acoso cibernético es un problema grave que va a crecer en alcance y complejidad a medida que más personas utilizan Internet y otras telecomunicaciones tecnológicas. Debido a lo anterior, el propósito de este estudio fue validar en México la Subescala de Contacto Mediado de Spitzberg y Cupach (2014).

MétodoParticipantesSe trabajó con una muestra no probabilística por cuota de 717 personas (504 mujeres y 204 hombres) residentes de la Ciudad de México con edades entre 16 a 65 años (M=28; DE=10) con escolaridad de preparatoria a posgrado con una moda de licenciatura, que reportaron haber sido víctimas de acoso.

InstrumentoEncuesta de Obsesión Intrusiva Relacional (ORI-82) de Spitzberg y Cupach (2014) retomando la Subescala de Contacto Mediado, que se compone de 30 reactivos con formato de respuesta tipo Likert de siete opciones que van de 1=Nunca a 7=Más de 25 veces. La instrucción inicial para dar contexto a los ítems es: Esta persona persistentemente ha buscado mayor intimidad con usted de una forma que usted expresamente no ha deseado... y ejemplos de reactivos son: Dejándole mensajes electrónicos afectuosos (p. ej., expresando su atracción o afecto en correos de voz, correo electrónico, mensajes instantáneos, fax, etc.); Enviando mensajes excesivamente reveladores (p. ej. dando inadecuadamente información privada acerca de su vida, cuerpo, familia, pasatiempos, experiencias sexuales, etc); Enviando o demandando mensajes excesivamente “necesitados” (p. ej., presionando para que se vean, pidiendo firmemente una cita, discutiendo para que le de “otra oportunidad”, etc.). Es un prueba unidimensional que tiene un alfa de .78.

ProcedimientoSe contactó a las personas en lugares públicos en las escuelas, casas, oficinas y se les preguntó si había sufrido acoso alguna vez en su vida, si contestaban afirmativamente se les solicitaba su participación voluntaria y anónima al instrumento mencionado. Si había dudas se respondieron o aclararon y se puso a su disposición los resultados de ser de su interés.

ResultadosSe llevó a cabo el procedimiento de validez y confiabilidad de Reyes Lagunes y García y Barragán (2008) con el fin de contar con una medida que fuera sensible y confiable para la población mexicana. Para ello, primero se hizo un análisis de frecuencias reactivo por reactivo solicitando Media y Sesgo para verificar la captura y frecuencia en cada uno de los reactivos. Se revisó el sesgo para buscar conductas típicas. A continuación se realizó una suma (compute) de todos los reactivos, con esta nueva variable se le solicitan las frecuencias y se le solicitaron los cuartiles. Se creó una nueva variable y correr una t de Student para muestras independientes (reactivo por reactivo). Se corrieron crosstabs. Con los reactivos que se aprobaron en los análisis anteriores se realizó un análisis alpha de Cronbach, para evaluar la consistencia interna de la escala. Posteriormente se corrió un análisis de intercorrelaciones de los reactivos y se llevó a cabo un análisis factorial con la rotación ortogonal, solicitando que solo mostrara las cargas superiores a .40. Se revisó la congruencia conceptual de los factores y por último se corrieron alfas de Cronbach para evaluar la consistencia interna de cada factor obtenido.

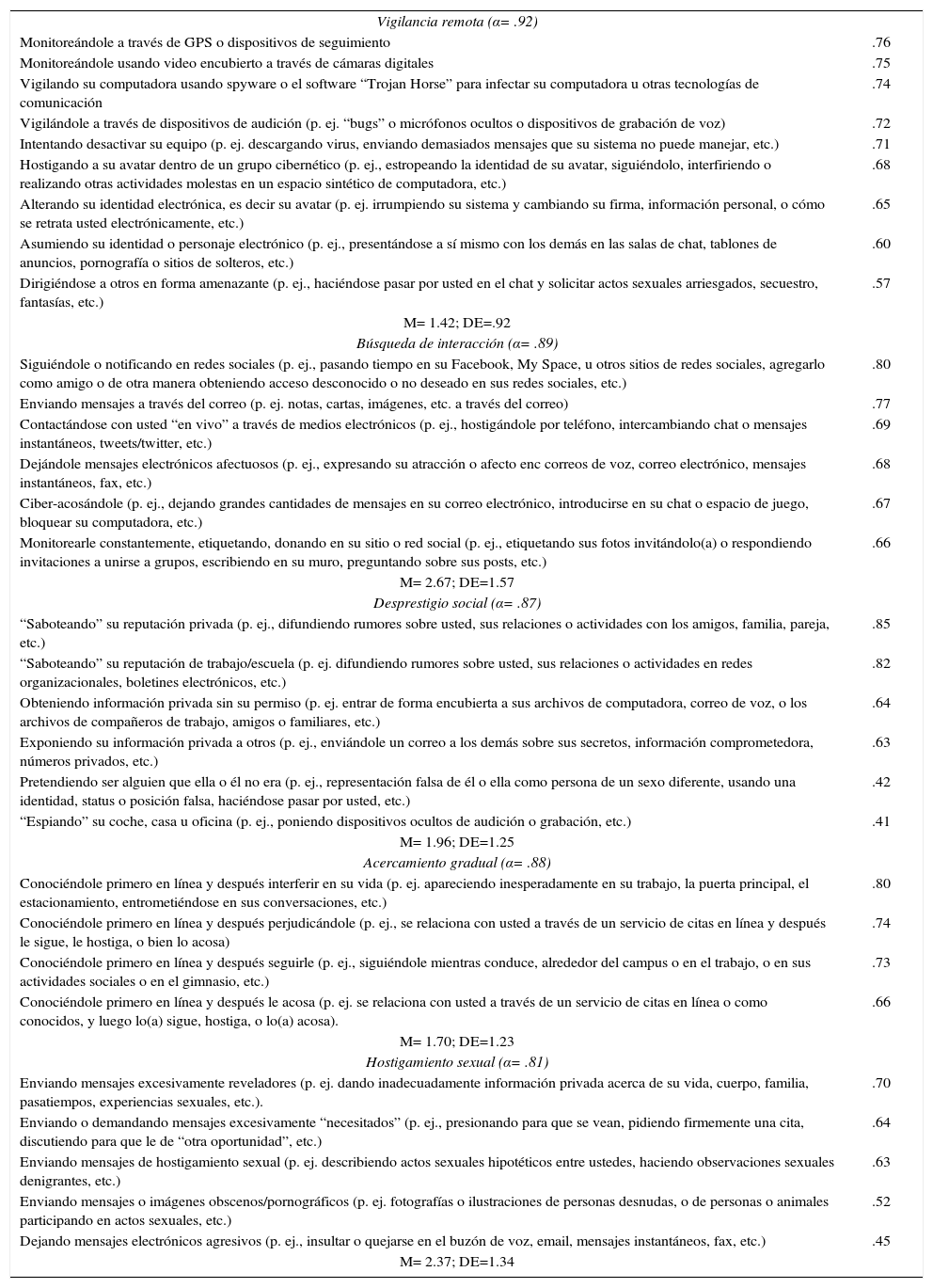

Todos los reactivos discriminaron la escala alcanzó con un coeficiente alpha total de .95. Los resultados del test de Kaiser-Meyer-Olkin (KMO=0.94) y la prueba de esfericidad de Bartlett (c2=14484.311; p<0.0001) indicaron que los datos son adecuados para el uso de la técnica. Del análisis factorial resultaron 5 factores que explicaron el 66.54% de la varianza total y fueron nombrados vigilancia remota, búsqueda de interacción, desprestigio social, acercamientos y hostigamiento sexual (ver Tabla 1).

Análisis factorial de la Escala de Acoso Cibernético.

| Vigilancia remota (α= .92) | |

| Monitoreándole a través de GPS o dispositivos de seguimiento | .76 |

| Monitoreándole usando video encubierto a través de cámaras digitales | .75 |

| Vigilando su computadora usando spyware o el software “Trojan Horse” para infectar su computadora u otras tecnologías de comunicación | .74 |

| Vigilándole a través de dispositivos de audición (p. ej. “bugs” o micrófonos ocultos o dispositivos de grabación de voz) | .72 |

| Intentando desactivar su equipo (p. ej. descargando virus, enviando demasiados mensajes que su sistema no puede manejar, etc.) | .71 |

| Hostigando a su avatar dentro de un grupo cibernético (p. ej., estropeando la identidad de su avatar, siguiéndolo, interfiriendo o realizando otras actividades molestas en un espacio sintético de computadora, etc.) | .68 |

| Alterando su identidad electrónica, es decir su avatar (p. ej. irrumpiendo su sistema y cambiando su firma, información personal, o cómo se retrata usted electrónicamente, etc.) | .65 |

| Asumiendo su identidad o personaje electrónico (p. ej., presentándose a sí mismo con los demás en las salas de chat, tablones de anuncios, pornografía o sitios de solteros, etc.) | .60 |

| Dirigiéndose a otros en forma amenazante (p. ej., haciéndose pasar por usted en el chat y solicitar actos sexuales arriesgados, secuestro, fantasías, etc.) | .57 |

| M= 1.42; DE=.92 | |

| Búsqueda de interacción (α= .89) | |

| Siguiéndole o notificando en redes sociales (p. ej., pasando tiempo en su Facebook, My Space, u otros sitios de redes sociales, agregarlo como amigo o de otra manera obteniendo acceso desconocido o no deseado en sus redes sociales, etc.) | .80 |

| Enviando mensajes a través del correo (p. ej. notas, cartas, imágenes, etc. a través del correo) | .77 |

| Contactándose con usted “en vivo” a través de medios electrónicos (p. ej., hostigándole por teléfono, intercambiando chat o mensajes instantáneos, tweets/twitter, etc.) | .69 |

| Dejándole mensajes electrónicos afectuosos (p. ej., expresando su atracción o afecto enc correos de voz, correo electrónico, mensajes instantáneos, fax, etc.) | .68 |

| Ciber-acosándole (p. ej., dejando grandes cantidades de mensajes en su correo electrónico, introducirse en su chat o espacio de juego, bloquear su computadora, etc.) | .67 |

| Monitorearle constantemente, etiquetando, donando en su sitio o red social (p. ej., etiquetando sus fotos invitándolo(a) o respondiendo invitaciones a unirse a grupos, escribiendo en su muro, preguntando sobre sus posts, etc.) | .66 |

| M= 2.67; DE=1.57 | |

| Desprestigio social (α= .87) | |

| “Saboteando” su reputación privada (p. ej., difundiendo rumores sobre usted, sus relaciones o actividades con los amigos, familia, pareja, etc.) | .85 |

| “Saboteando” su reputación de trabajo/escuela (p. ej. difundiendo rumores sobre usted, sus relaciones o actividades en redes organizacionales, boletines electrónicos, etc.) | .82 |

| Obteniendo información privada sin su permiso (p. ej. entrar de forma encubierta a sus archivos de computadora, correo de voz, o los archivos de compañeros de trabajo, amigos o familiares, etc.) | .64 |

| Exponiendo su información privada a otros (p. ej., enviándole un correo a los demás sobre sus secretos, información comprometedora, números privados, etc.) | .63 |

| Pretendiendo ser alguien que ella o él no era (p. ej., representación falsa de él o ella como persona de un sexo diferente, usando una identidad, status o posición falsa, haciéndose pasar por usted, etc.) | .42 |

| “Espiando” su coche, casa u oficina (p. ej., poniendo dispositivos ocultos de audición o grabación, etc.) | .41 |

| M= 1.96; DE=1.25 | |

| Acercamiento gradual (α= .88) | |

| Conociéndole primero en línea y después interferir en su vida (p. ej. apareciendo inesperadamente en su trabajo, la puerta principal, el estacionamiento, entrometiéndose en sus conversaciones, etc.) | .80 |

| Conociéndole primero en línea y después perjudicándole (p. ej., se relaciona con usted a través de un servicio de citas en línea y después le sigue, le hostiga, o bien lo acosa) | .74 |

| Conociéndole primero en línea y después seguirle (p. ej., siguiéndole mientras conduce, alrededor del campus o en el trabajo, o en sus actividades sociales o en el gimnasio, etc.) | .73 |

| Conociéndole primero en línea y después le acosa (p. ej. se relaciona con usted a través de un servicio de citas en línea o como conocidos, y luego lo(a) sigue, hostiga, o lo(a) acosa). | .66 |

| M= 1.70; DE=1.23 | |

| Hostigamiento sexual (α= .81) | |

| Enviando mensajes excesivamente reveladores (p. ej. dando inadecuadamente información privada acerca de su vida, cuerpo, familia, pasatiempos, experiencias sexuales, etc.). | .70 |

| Enviando o demandando mensajes excesivamente “necesitados” (p. ej., presionando para que se vean, pidiendo firmemente una cita, discutiendo para que le de “otra oportunidad”, etc.) | .64 |

| Enviando mensajes de hostigamiento sexual (p. ej. describiendo actos sexuales hipotéticos entre ustedes, haciendo observaciones sexuales denigrantes, etc.) | .63 |

| Enviando mensajes o imágenes obscenos/pornográficos (p. ej. fotografías o ilustraciones de personas desnudas, o de personas o animales participando en actos sexuales, etc.) | .52 |

| Dejando mensajes electrónicos agresivos (p. ej., insultar o quejarse en el buzón de voz, email, mensajes instantáneos, fax, etc.) | .45 |

| M= 2.37; DE=1.34 | |

El acoso referido en la presente investigación se puntualiza a una serie de comportamientos de persecución que incluyen la búsqueda repetida, no deseada, en donde se invade la intimidad física o simbólica, esto hecho por un extraño o un conocido, con deseos de tener una relación íntima, todo ello a partir de comportamientos intrusivos como existentes en un continuo que va desde la búsqueda molesta pero legal de otra persona a las conductas de hostigamiento criminal (Cupach & Spitzberg, 2003).

Este hueco en la información en lo referente al acoso que sufren las personas por un perpetrador al querer tener acercamientos más y más cercanos hacia la victima aun cuando esta ha manifestado no desearlos y que pueden llegar a desencadenar finales trágicos, es importante llenarlo y poder explicar el porque se dan ciertos comportamientos de acercamiento no requeridos.

Y si la investigación de acoso es escasa en todo el mundo, la investigación sobre acoso cibernético es casi nula (Roberts, 2008). Este último es entendido como la persecución a través de la difusión maliciosa de información en la red, en mensajes de texto, redes sociales, correos electrónicos, en páginas web, blogs, salas de chat, etc. Puede ser información en texto, fotografías o imágenes modificadas o editadas. Todo a través de una computadora o teléfono móvil (Jowalski et al., 2010).

De la falta de información sobre el fenómeno y partiendo de que las cifras de la utilización la tecnología sea cada vez mayores, tanto para los aspectos positivos como para los negativos, es lo que motivo a la presente investigación al querer validar en una muestra mexicana un instrumento diseñado y probado por Spitzberg y Cupach (1998; 2014) en la unión americana.

Este instrumento en su versión original era una subescala unidimensional de una Encuesta más comprensiva, sin embargo, en la presente investigación se divide en cinco factores el primero denominado Vigilancia Remota con un coeficiente alpha de Cronbach alto, en donde sus reactivos hablan de cómo la persona monitorea por cámara o por dispositivos de seguimiento a sus víctima, además de enviar virus o desactivar el equipo de esta, además de que se puede llegar a hacer pasar por la víctima y solicitar actos sexuales arriesgados o el secuestro. Este factor concuerda con lo que refiere Ogilvie (2012) cuando dice que el acecho por en el manejo de la computadora es sumamente grave, ya que el acosador explota el funcionamiento de Internet y el sistema operativo con el fin de asumir el control del dispositivo de la víctima. Asimismo, Bocij y McFarlane (2003) encontraron que las personas acosadoras pueden realizar actos de piratería y daño a los equipos informáticos de la víctima. Es importante hacer notar que estos acercamientos son de manera indirecta y lejana, quizá en la escala del acoso cibernético la persona se sienta con menor confianza de hacerse a la victima y por ello utilice todas estas artimañas para mantenerse cercano, o puede ser que realice estos ataques y después se presente ante la victima como el salvador que esta intentando averiguar quien es el que esta realizando estos actos.

El segundo factor denominado búsqueda de interacción con un coeficiente de confiabilidad moderado-alto, en donde por medio de envío de mensajes, ya sea de correo electrónico o correos de voz el acosador demanda la atención de su víctima, estos mensajes pueden incluir presiones directas para que los vean o discuten cosas pasadas en la relación, además suelen ser acompañados por mensajes en los que se revela parte de la vida de la persona acosada o de su familia para poder ser localizada, se acompaña a su vez de insistencia en cualquier red social y hostigamiento en chats o por teléfono. Este factor se ve fundamentado por lo que refieren Jowalski et al., (2010) ya que este considera que el acoso es la difusión maliciosa de información en la red, en mensajes de texto, redes sociales, correos electrónicos, en páginas web, blogs, salas de chat, etc. Además de que se ve que el acosador esta ejerciendo su poder al exigir que se encuentre con el al acosado, tratando de dominarlo y obligarlo a cumplir con los pedidos los deseo del victimario. En este segundo factor ya se ve que la persona necesita tener un contacto más estrecho con víctima, muchas veces este tipo de persona tienen no solo una cuenta por la que siguen y acechan a su victima, sino que la mayoría de la veces tienen varias cuentas por las que pueden seguir por medio de twitter o de facebook a la persona objetivo, sin que esta se de cuenta de que es una sola persona la que tiene varios perfiles, además de que puede ser “amig” de estos otros perfiles sin saber que esta hablando con su acosador.

El tercer factor llamado desprestigio social con un alpha moderada-alta, se refiere a cuando el acosador difunde rumores con la familia y amigos sobre información privada (como por ejemplo secretos, información comprometedora, números privados) que fue sacada de la computadora de la víctima, además de llegar a utilizar dispositivos ocultos de audición o grabación colocados en la casa o en el coche para tener más información y poder difamar a la persona. Este factor es apoyado por lo encontrado por Kowalski y Limber (2007) quienes reportan que los acosadores buscaran provocar un daño en el círculo de amistades de la víctima mediante difusión de rumores y secretos, suplantación de la identidad o bien en su percepción de pertenencia a un grupo. Y por lo referido por Willard (2007) quien habla de que los acosadores cibernéticos utilizan la denigración (difusión de rumores falsos sobre la víctima) como medio de control de la persona elegida. En este caso se puede ver que las cosas están escalando, que la persona necesita alejar a la víctima de sus redes de apoyo, al denigrarlo la persona se aislara y será más fácil para él los acercamientos que tanto desea.

El cuarto factor denominado acercamiento gradual con un coeficiente de confiabilidad moderado-alto, se refiere a que la persona primero contacta a la víctima en línea, para luego poco a poco hacerse presente en la vida real, puede ser conocido en servicios de citas o por medio de conocidos para después seguir al trabajo, casa o actividades sociales. Este aspecto es reportado por Spence- Diehl (2003) al decir que el acoso cibernético puede comenzar por medio de apoyos cibernéticos pero puede rápidamente cruzar a formas físicas de acoso. Además es importante recordar lo que refiere Finn (2004) que en la mayoría de los casos-, la víctima en línea no es capaz de medir la intención de la persona con la que se comunica, y la víctima puede darse cuenta muy tarde que está siendo objeto de acoso por parte de su acosador.

El quinto factor fue llamado violencia y tiene un coeficiente Alpha de Cronbach moderado, sin embargo, la más baja en comparación con los otros factores. Esta dimensión comprende los reactivos que abordan cuestiones como enviar mensajes o imágenes con contenido sexual como parte de sus amenazas, llegando a describir actos sexuales que se realizarían con la víctima, todo ello con un tono agresivo. Este último factor se ve apoyado por lo referido por McGraw (1995) quien indica que el acoso se puede componer del envío de correos electrónicos no solicitados, que pueden referir el odio así como mensajes obscenos o amenazantes; además de que se pueden utilizar el rastro informático que puede dejar el acosado dejando datos falsos sobre la persona en los sitios web que frecuentan y en otros como pueden ser los pornográficos (Gilbert, 1999). Además se combina con lo encontrado por Jowalski et al., (2010) que señalan que se pueden utilizar información en texto, fotografías o imágenes modificadas o editadas de la victima y enviarla a sus conocidos como medio de presión para que acceda a lo que el acosador desea. Es importante que esta parte de la violencia directa saliera en última instancia y que sólo se presente cuando todos los acercamientos previos no han servido, pero no se debe de perder de vista que todos estos actos realizados por el perpetrador son en si mismos muy violentos.

Se encuentra una subescala de la Encuesta con cualidades psicométricas robustas, los coeficientes de confiabilidad Alpha de Cronbach que alcanzan los factores son superiores al reportado por los autores originales; de igual forma señalar que se tenía una escala unidimensional mientras que en México se identificaron matices de este tipo de acoso en su versión contacto mediado, lo que representa un hallazgo muy importante en su entendimiento y alcance. Esta situación, se deba quizá a que la muestra aquí estudiada no eran estudiantes, sino víctimas de acoso con un rango mayor de edad y con características más variadas, no eran estadounidenses sino mexicanos; aunado a que los análisis aquí realizados fueron más estrictos que los realizados en la versión original (B.H. Spitzberg, correo electrónico, 23/05/2013) en donde únicamente se analizó la confiabilidad y no la discriminación y la configuración factorial de la subescala de la encuesta. Es interesante que los resultados hayan reflejado un escalamiento paulatino del contacto mediado evidente en los factores obtenidos, partiendo de la vigilancia indirecta hasta acercamientos más directos con la víctima.

Este es un primer acercamiento del acoso cibernético utilizando la Encuesta de Intrusión Obsesiva relacional planteada por Spitzberg y Cupach (2014), sin embargo, seria interesante realizar reactivos que permitieran medir de manera más fina el acoso, ya que en este caso se presentan grupos de reactivos, siendo posible que las personas sean acosadas más de una manera que de otra y si están todos en la misma afirmación no se pueda separar el impacto que cada uno de ellos tiene.

El tema del acoso cibernético no es algo nuevo, pero se está agudizando por el control que esta teniendo el uso de las computadores y los teléfonos inteligentes en la vida de las personas, es interesante investigar como es que los acosadores pueden echar mano de estos dispositivos para acercarse a su víctima y poder llegar a encontrar una solución, este trabajo es un primer acercamiento de la temática en México y en América latina y resultó ser revelador ya que es una conducta que si se esta dando. El instrumento es válido y confiable en la cultura mexicana y puede ser utilizado por clínicos para evaluar el tipo de acoso percibido por sus pacientes, así como ser ampliado, corregido y reaplicado para fines de investigación.

Queda mucho por hacer y una sugerencia es validarlo en población adolescente y adultos jóvenes ya que son las personas que actualmente más utilizan los medios electrónicos para comunicarse.