El grooming online (proceso en el cual un adulto se gana la confianza de un menor con el objetivo de obtener algún tipo de contacto sexual) es un problema social serio. Actualmente se sabe poco sobre las estrategias específicas que los adultos usan para manipular y persuadir a los menores con el fin de lograr interacciones sexuales con ellos. En este estudio con metodología cualitativa se realizaron entrevistas en profundidad a 12 hombres condenados por grooming online (edades entre 21 y 51 años; M=38, DT=10.32). También se comparó la información obtenida con el análisis de los hechos probados de sus condenas. Los resultados mostraron que las principales estrategias de manipulación utilizadas por los agresores fueron el engaño, la corrupción (p. ej., ofrecer dinero o regalos a los menores a cambio de sexo), la implicación emocional del menor y la agresión. Estas estrategias tratan de involucrar o coaccionar activamente al menor en el proceso abusivo para evitar la revelación. Los programas de prevención podrían beneficiarse enormemente de incorporar los hallazgos empíricos sobre las tácticas y estrategias que los agresores utilizan para manipular y explotar sexualmente a los menores.

Online grooming (a process in which an adult gains the trust of a child with a view to making sexual contact of some type) is a serious social problem. Little is currently known about the specific strategies used by adults to manipulate and persuade children to engage in sexual interaction with them. For this study using qualitative methodology we undertook in-depth interviews with 12 men convicted for online grooming (aged between 21 and 51 years; M=38, SD=10.32). The information obtained was compared with an analysis of the proven facts of their convictions. The results show that the principal manipulation strategies used by offenders are deception, corruption (e.g. offering money or gifts to children in return for sex), emotionally engaging the child, and aggression. These strategies attempt to actively involve or coerce the child in the abusive process to prevent disclosure. Prevention programmes could benefit enormously by incorporating empirical findings about the tactics and strategies used by offenders to manipulate and sexually exploit children.

Estudios recientes determinan un preocupante incremento de denuncias de solicitudes sexuales y explotación de menores a través de Internet (Kloess, Beech y Harkins, 2014; Whittle, Hamilton-Giachritsis, Beech y Collings, 2013; Wolak, Finkelhor, Mitchell y Ybarra, 2010). Originalmente, el interés ha estado más centrado en el ámbito de la producción, uso y distribución de la pornografía infantil, siendo escasos hasta la fecha los estudios sobre grooming online de menores (Whittle et al., 2013). El grooming online es el proceso por el cual un adulto, valiéndose de los medios que le ofrecen las tecnologías de la información y comunicación (TIC), entra en la dinámica de persuadir y victimizar sexualmente a un menor, tanto de manera física como a través de Internet, mediante la interacción y la obtención de material sexual del menor (Jones, Mitchell y Finkelhor, 2012; Quayle y Jones, 2011; Webster et al., 2012).

Las TIC posibilitan cuestiones como una mayor accesibilidad a menores que participan de manera normalizada en el entorno virtual (Livingstone y Smith, 2014; Quayle y Cooper, 2015). Asimismo, elementos como el anonimato y la capacidad para operar desde la distancia favorecen traspasar los límites de control social habituales, facilitando distintos tipos de comportamientos abusivos (Gámez-Guadix y Gini, 2016; Gámez-Guadix, Gini y Calvete, 2015; Montiel, Carbonell y Pereda, 2016; Smith, 2012; Suler, 2004). Adultos motivados ven incrementadas sus oportunidades de interacción con menores, así como la capacidad para operar en múltiples escenarios y con diferentes víctimas potenciales al mismo tiempo (O’Connell, 2003; Quayle, Allegro, Hutton, Sheath y Lööf, 2014).

La mayoría de estudios muestran una mayor victimización sexual online entre las chicas, seguida de menores homosexuales o con la identidad sexual aún no definida y con edades comprendidas entre los 13 y los 17 años (Wolak et al., 2010; Wolak y Finkelhor, 2013). También se han encontrado relacionados comportamientos como usar chats, participar en sexting o relacionarse con desconocidos a través de Internet (Gámez-Guadix, de Santisteban y Resett, 2017; Mitchell, Finkelhor y Wolak, 2007a; Mitchell, Finkelhor y Wolak, 2007b; Wolak et al., 2010). Por otro lado, la existencia de determinadas carencias en los menores, como necesidades de afecto y atención o estados depresivos, al igual que victimizaciones tempranas, como haber sufrido abuso sexual o físico, parecen estar relacionadas con una mayor victimización en grooming online (Mitchell, Finkelhor y Wolak, 2001; Mitchell et al., 2007b; Wolak et al., 2010).

Al margen de elementos favorecidos por las TIC, o variables relacionadas con los agresores online y con las víctimas, poco se conoce sobre los procesos de persuasión que se desarrollan en el grooming online (Quayle et al., 2014; Whittle et al., 2013).

O’Connell (2003) sugirió un modelo del proceso de grooming online basado en estadios organizados de manera secuencial. El análisis provenía de conversaciones entre un investigador que se hacía pasar por diferentes menores de entre 8 y 12 años para interactuar con potenciales abusadores sexuales. El estudio sugirió una progresión en fases a la hora de iniciar y mantener la relación, con diferentes elementos persuasivos propios de cada estadio: formación de amistad, desarrollo de la relación, evaluación de riesgo, exclusividad y etapa sexual. Sin embargo, estudios posteriores han examinado la progresión elaborada por O’Connell, apareciendo inconsistencias que reflejaban la no linealidad y/o universalidad de los elementos del modelo (Black, Wollis, Woodworth y Hancock, 2015; Williams, Elliott y Beech, 2013). En el trabajo de Black et al. (2015) se realizó un análisis de contenido computarizado en transcripciones de delincuentes condenados, para analizar el lenguaje utilizado en los diferentes estadios propuestos por O’Connell (2003) y examinar la frecuencia de técnicas de persuasión específicas utilizadas, tanto en grooming online como offline. Las estrategias utilizadas con mayor frecuencia son: evaluar la localización del objetivo, intentar hacer planes para reunirse, utilizar halagos y cumplidos y evaluar el horario de trabajo de los padres (Black et al., 2015).

En cuanto al inicio del proceso, varios estudios se han centrado en analizar los elementos que han podido generar en los agresores online el interés en una determinada víctima (Malesky, 2007; Marcum, 2007; Webster et al., 2012). Por ejemplo, Malesky (2007) destaca elementos que podrían llamar la atención de los adultos, como un menor hablando de temas sexuales online, niños con apariencia de «estar necesitados» o «ser sumisos», y los nombres utilizados por los menores, especialmente si hacen referencia a características juveniles. Todos los participantes de este estudio fueron reclutados del Programa de Tratamiento de Delincuentes Sexuales de Prisión (STOP); estos programas tienen criterios de selección que excluyen a los individuos altamente antisociales y psicopáticos (Malesky, 2007). En el estudio de Marcum (2007) se subrayó la manipulación de los menores para conseguir que se involucren activamente en actividades sexuales vía online u offline, dando una apariencia de libertad de elección. Aparecen elementos importantes como preguntar a los menores sobre sus experiencias sexuales previas, o describir gráficamente el tipo de actividades sexuales que les gustaría tener con ellos, así como hablar de la conducta inapropiada de la relación entre ambos.

En otro valioso estudio de Leander, Christianson y Granhag (2008) se entrevistó a 68 víctimas de un agresor sueco de 29 años, que se hacía pasar por una mujer de 25 años que trabajaba para una agencia de modelos. Contactaba con las menores en chats de gente joven prometiéndoles ganar mucho dinero por servicios de modelaje y compañía, haciéndoles creer que los clientes eran jóvenes adinerados. Un 65% de las chicas hablaron sobre sus preferencias sexuales, un 40% le mandaron fotografías desnudas y un 28% participaron en shows sexuales online (desnudándose y masturbándose).

En otro importante trabajo de Katz (2013) con entrevistas a niños víctimas de abuso sexual infantil relacionado con Internet, se ilustra cómo los agresores online hacen sentir a los menores cómodos y seguros con ellos en el inicio de la relación, preguntándoles sobre su día a día e intereses o preocupándose por sus problemas. Posteriormente aparecen elementos de contenido sexual, como preguntarles sobre sus experiencias sexuales, mandarles fotos o vídeos de contenido sexual explícito esperando que el menor conteste con material suyo, para después concertar un encuentro. A lo largo del proceso aparecían elementos de control sobre el entorno del menor, como por ejemplo, comprobaciones sobre horarios, cerciorarse de que la puerta de la habitación del menor estaba cerrada o de que no hubiera ningún familiar presente, lo cual coincide con el discurso de los menores de mantener la relación en secreto como muestra de intimidad y confianza (Katz, 2013).

Más recientemente, Quayle et al. (2014) establecieron un modelo sobre la adquisición de habilidades de los agresores online para utilizar los medios que les ofrece Internet y desarrollar procesos de grooming. Se ilustra una progresión comportamental que comienza con elementos de ganar acceso a los menores, como por ejemplo a través de dirigirse a multitud de potenciales víctimas al mismo tiempo. Aparecen cuestiones de búsqueda de objetivos potencialmente vulnerables, así como una aparente adaptación a las necesidades afectivas de los menores (Quayle et al., 2014). Otro elemento a destacar es la manipulación de la identidad propia. En este estudio, la mayoría de los agresores online se hacían pasar por personas mucho más jóvenes de lo que eran, a pesar de que el engaño ocurría en diferentes áreas, como el nombre, la apariencia física y los intereses.

Una importante limitación que aparece en muchos de los estudios cualitativos revisados es que una gran cantidad de agresores online detenidos y estudiados se relacionaron con voluntarios entrenados y agentes o investigadores encubiertos que se hacían pasar por menores (Black et al., 2015; Marcum, 2007; O’Connell, 2003), en lugar de con menores de verdad. A pesar de ser muestras muy valiosas, los procesos de interacción podrían variar con respecto a los que tienen lugar en el grooming online con menores reales. Asimismo, en la mayoría de estudios en los que aparecen víctimas, tanto reales como simuladas, estas víctimas son mujeres (Katz, 2013; Leander et al., 2008; Marcum, 2007; O’Connell, 2003). Esto podría sesgar los resultados, ya que el tipo de conversaciones o técnicas de engaño podrían ser diferentes según el sexo de la víctima (Marcum, 2007). Por último, en los estudios con participación directa de agresores, participaron penados que habían realizado programas de tratamiento para agresores sexuales o terapia individual (Malesky, 2007; Quayle et al., 2014), lo cual podría introducir distorsiones en la información. Los programas de tratamiento tienen criterios de selección que excluyen a las personas altamente antisociales y psicopáticas o incluyen individuos con una mayor motivación para el cambio, por lo que podríamos estar perdiendo una valiosa parte de la muestra (Malesky, 2007).

El presente estudioEl presente estudio tiene como finalidad ampliar la escasa información empírica con adultos condenados por delitos relacionados con el grooming online, que han tenido contacto con menores reales, a través de un análisis cualitativo en profundidad de los relatos de los agresores. El objetivo principal es explorar las estrategias de acceso, persuasión y manipulación que tienen lugar en el proceso de grooming online desde la perspectiva de los agresores para identificar elementos que facilitan y/o mantienen dicho proceso. Para ello, la muestra incluye, además de internos provenientes de programas de tratamiento para agresores, penados que se negaron abiertamente a colaborar con el sistema penitenciario o a realizar dichos programas, y que no habían recibido tampoco ningún otro tipo de terapia individual. Además de la perspectiva de los agresores, se incluye información extraída de los hechos delictivos probados de sus sentencias, lo cual aporta información relevante para complementar y contrastar la información proporcionada por los agresores.

MétodoParticipantesLos participantes en este estudio fueron 12 hombres condenados en prisiones españolas, que cometieron delitos sexuales contra menores de 16 años, 11 niñas y 6 niños, con los que iniciaron o mantuvieron contactos sexuales a través de Internet. De los 12 participantes, 10 eran españoles y 2 procedían de países latinoamericanos. Los participantes tenían entre 21 y 51 años de edad (M=38, DE=10.32). Cuatro de ellos habían realizado el Programa para el Control de la Agresión Sexual (PCAS), aunque uno no lo acabó por haber sido expulsado antes de su finalización. De los 8 restantes, 2 habían recibido tratamiento individualizado, mientras que 6 de ellos no habían recibido ningún tipo de tratamiento. El intervalo de tiempo entre la fecha del primer contacto y la fecha del último contacto entre la víctima y el agresor varió de un día a 4 años.

ProcedimientoBuscamos a adultos condenados por abusos sexuales de menores online en varias regiones del centro de España. Los datos se recopilaron entre agosto de 2015 y diciembre de 2016. Se estableció contacto con 11 prisiones y 3 centros de inserción social (CIS), donde se alojan los delincuentes que finalizan sus condenas en cárceles abiertas en un proceso avanzado de reinserción o que están cumpliendo medidas alternativas, como trabajos en beneficio de la comunidad. Dos de las cárceles contactadas eran de mujeres, 9 cárceles eran de hombres y los 3 CIS eran mixtos. No se encontró ninguna mujer encarcelada por este tipo de delito, y se identificaron 12 hombres condenados por tales crímenes. Tras conseguir los permisos de Instituciones Penitenciarias, contactamos con los centros penitenciarios y posteriormente, de forma directa, con los agresores sexuales. Todos los contactos con los internos fueron realizados por una psicóloga con experiencia en programas de tratamiento para agresores sexuales en prisión (la primera autora). En una entrevista inicial se llevó a cabo un protocolo creado ad hoc con ayuda de 2 psicólogos penitenciarios, para conseguir la mayor participación posible debido a nuestro especial interés en contar también con la inclusión de internos reticentes a colaborar o que se habían negado a realizar el PCAS. En esta entrevista inicial se exploraba el estado del interno en el centro penitenciario desde su fecha de internamiento (tiempo de condena, permisos de salida disfrutados, convivencia, etc.), con el fin de facilitar un clima de confianza con el entrevistador. A continuación, se les pedía el consentimiento para la realización de una entrevista en profundidad, y se les explicaba y aseguraba la confidencialidad de la información recolectada. Finalmente, se les solicitó poder acudir a la entrevista con un ayudante para transcribir literalmente toda la entrevista (ya que Instituciones Penitenciarias no nos permitió la grabación), así como el permiso para poder acceder a su carpeta de material penitenciario custodiada por el centro. Tras obtener su consentimiento concretamos el encuentro para la entrevista. Los 12 hombres solicitados dieron su consentimiento informado para participar en el estudio. Finalmente, llevamos a cabo las entrevistas en profundidad con una duración aproximada de 100min en promedio, oscilando entre 90 y 120min. Todos los datos identificativos fueron eliminados en las transcripciones y los nombres fueron cambiados usando letras mayúsculas no relacionadas para proteger sus identidades. Los hechos probados en las sentencias legales de cada participante fueron codificados con sus letras mayúsculas seguidas por «hechos probados».

AnálisisDentro del enfoque cualitativo, se escogió la «teoría fundamentada». Se trata de una teoría inductiva porque va surgiendo a partir de los datos, pero a su vez es deductiva en el análisis de los mismos y permite ir redirigiendo las consiguientes acciones (Corbin y Strauss, 1990). Así, la teoría fundamentada destaca su desarrollo en forma de un proceso simultáneo de recolección, codificación y análisis hasta que se produce la saturación (Glaser y Strauss, 1967). La nueva teoría que emerge se contrasta con la literatura previa y se denomina «sustantiva», cuyas explicaciones se ajustan a un ámbito concreto, pero atribuyendo riqueza interpretativa y nuevas perspectivas sobre el fenómeno estudiado (Hernández Sampieri et al., 2014). Dentro de la teoría fundamentada, escogimos el diseño constructivista (Chamarz, 2006), en el que interesa considerar abiertamente las perspectivas, vivencias, creencias, sentimientos y significados de las personas objeto de estudio (Hernández Sampieri et al., 2014).

Se comenzó analizando las transcripciones secuencialmente, de modo que la primera entrevista nos sirvió para explorar categorías emergentes y así aplicarlas en el resto del procedimiento de recolección de datos. Se realizaron comparaciones constantes, en los diferentes niveles de análisis, entre categorías y sus relaciones. Los datos obtenidos se volvieron a contrastar con los datos iniciales, para afinar su definición y propiedades. Los memos que surgieron en el análisis enriquecieron la reflexividad y ayudaron a la interpretación de los datos.

Para garantizar la validez interna y la externa, en primer lugar, se realizaron comprobaciones de coherencia, facilitando a otro codificador las descripciones de las categorías elaboradas para que encontrara en el texto los segmentos pertenecientes a las mismas. Posteriormente, se utilizó la triangulación, como estrategia para garantizar la validez, mediante grupo de expertos. Se hizo un reparto de todas las entrevistas realizadas, de modo que cada una de ellas tuviera que ser analizada por 2 investigadores. Adicionalmente, se realizó una triangulación entre datos mediante el análisis del material penitenciario de los participantes. De igual modo que en las entrevistas, se realizó facilitando a otro codificador las descripciones de las categorías elaboradas para que encontrara en el texto los segmentos pertenecientes a las mismas, y mediante la triangulación por grupo de expertos.

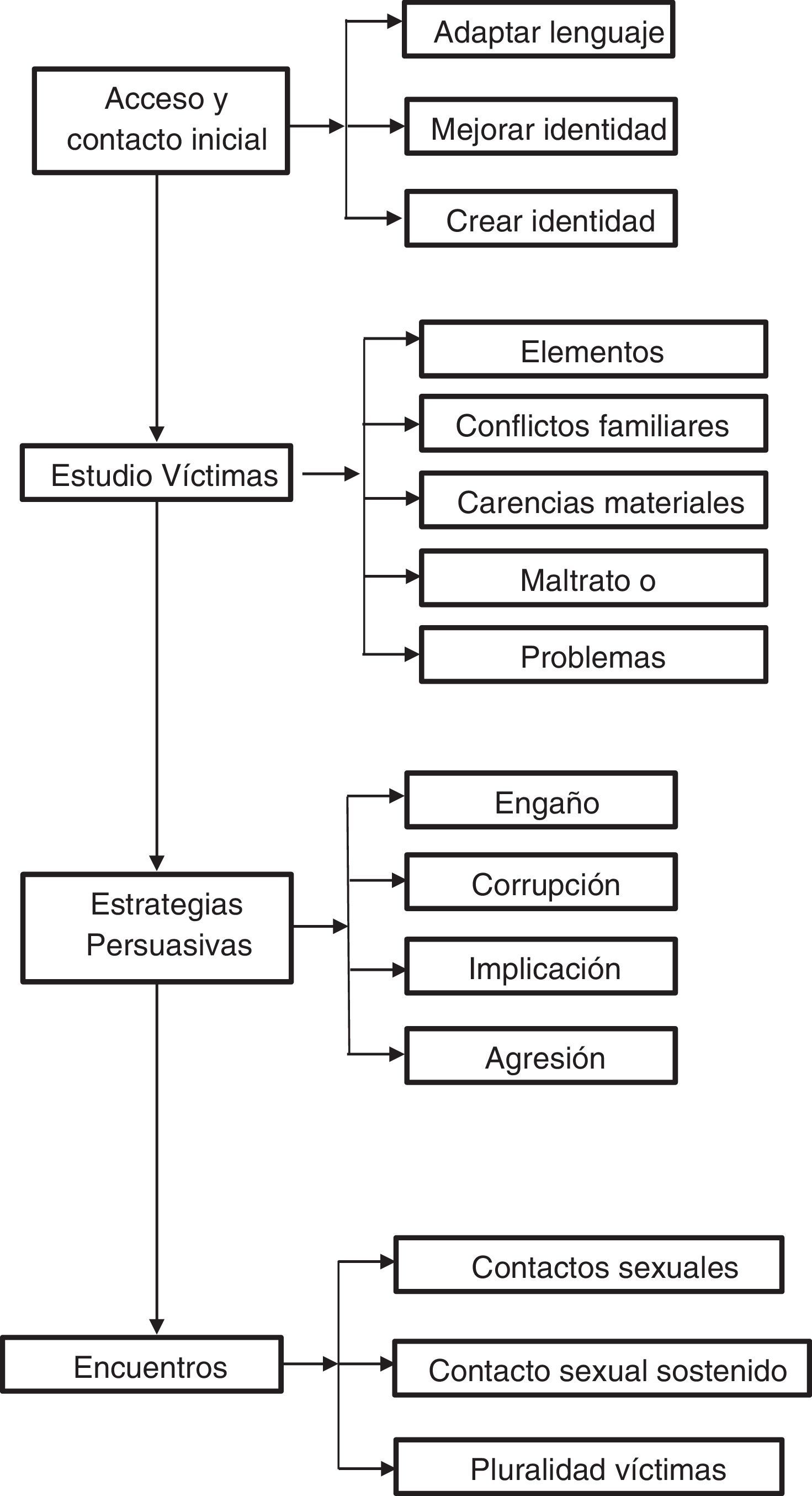

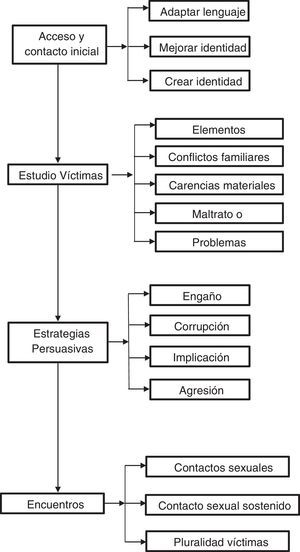

ResultadosEl análisis de las entrevistas mostró una progresión en el proceso de grooming online. Se observa como inician la persuasión en el comienzo del contacto con las potenciales víctimas, analizan sus vulnerabilidades y despliegan estrategias, adaptadas a las necesidades de los menores, para conseguir la implicación del menor en el abuso. El resultado son los encuentros sexuales entre adultos y menores, que pueden ser tanto puntuales como sostenidos en el tiempo. En la figura 1 se muestra un modelo que emergió del análisis de contenido con la progresión de las técnicas de persuasión utilizadas. Sus elementos se detallan a continuación:

Acceso y contacto inicial con los menoresA pesar de que la persuasión permanece a lo largo de todo el proceso de grooming online, esta comienza con comportamientos encaminados a facilitar el inicio del contacto con las potenciales víctimas. En el análisis de las entrevistas emergió cómo los agresores, a la vez que aprovechan diferentes escenarios desde los que actuar, utilizan estrategias para iniciar el contacto con los menores y conseguir que estos se involucren. Estas estrategias encaminadas a atraer la atención e iniciar el contacto con los menores son las siguientes:

Acceso a los menores. Los agresores usaban un número considerable de técnicas de contacto con los menores, desde el uso de chats hasta la obtención indiscriminada de correos electrónicos de terceros. Agregaba a gente al azar. Había gente a partir de los 14 años. Veía sus perfiles y les agregaba. Luego ya seleccionaba (MV). Te mandan correos en cadenas y te salen muchas direcciones de correo. Cogía direcciones, dependiendo del nombre que me llamase la atención. Si especificaban la edad mejor. Cogía nombres femeninos y, a lo mejor, alguno masculino (SJ).

Adaptar el lenguaje. Los agresores adaptaban el lenguaje a la jerga típica de los menores y hablaban de temas de interés para estos. Los agregaba al Messenger. Siempre con perfiles falsos y simplemente hablaba. Me hacía un poco el tonto, tanteaba un poco si les gustaba el tema por probar (MV). Si había una chavala que había puesto una edad que me gustara… Yo entraba de cachondeo (NM).

Esta estrategia también se pudo comprobar en el análisis de los hechos probados. Por ejemplo: Utilizando el lenguaje propio de los adolescentes, ha venido introduciéndose en comunidades virtuales de internet y en especial por canales telemáticos utilizados por menores de edad, con fines sexuales (NM, hechos probados).

Mejorar aspectos de su identidad o crear una nueva identidad. Otra táctica recurrente consistía en inventar una identidad más deseable y acorde a los gustos de los menores, a partir de lo cual consiguen llamar la atención del menor y sostenerla. Encontramos ejemplos de esta táctica tanto en las entrevistas como en el análisis de los hechos probados. Le dijo que tenía 30 años, pero luego reconoció que tenía 40 (NP, hechos probados). . Me presenté con perfil falso, era Dani, era moreno, joven; […] había creado un personaje que era el que más utilizaba. […] Las fotos que yo enviaba eran de otro MSN de algún chico, cogía las fotos de su perfil y yo me las ponía de perfil (SJ). Haciéndose pasar por una persona vinculada con el mundo del espectáculo, aparentando ser representante o presidente del club de fans de grupos musicales o series televisivas de éxito, y utilizando nombres ficticios contactaba con los menores (MJ, hechos probados).

Iniciado el contacto y tras conseguir mantener la atención de los menores, los adultos comienzan a centrarse en el estudio de la víctima y su entorno.

Víctimas y entornoUna vez los adultos entablan conversación con los menores se aprecia cómo estudian a sus potenciales víctimas, con el objetivo de desarrollar estrategias más elaboradas y adaptadas a las respuestas que van dando los menores. El estudio de las víctimas y el entorno que hacían los agresores emergió tanto del análisis de las entrevistas individuales como de la información recogida en los hechos probados.

Elementos estructurales. Se observa cómo los adultos se interesaban por elementos estructurales de la vida diaria de los niños, como sus horarios, actividades o cuidadores disponibles: Los fines de semana también porque era cuando estaba con su padre. Su madre no la dejaba conectarse tanto. […] Sus padres no sabían nada (NM). Luego además no iba al instituto, el padre pasaba de las dos hijas (CM).

Conflictos familiares. Destaca cómo los adultos conocen importantes detalles sobre conflictos de la situación familiar de los niños: Creo que su madre podría haber sufrido malos tratos de su marido, el padre y un hermano de ella estaban en prisión (NP). Sus padres se divorciaron cuando ella tenía 2 años. Su padre se fue a otra ciudad (NM). Reciente la separación de sus padres viviría con su padre, no asistía al colegio desde los doce o trece años de edad, y pasaba muchas horas sola en su casa (CM, hechos probados).

Carencias materiales. Los agresores se interesan por conocer carencias patentes en el sistema familiar y necesidades no cubiertas en los menores: Me cuenta que sus padres están en paro y no tenían para comprarle ropa. Me llamó la atención su forma de vestir. Las zapatillas estaban rotas (NJ). Buscaba entre familias desestructuradas y con problemas económicos, ya que pensaba que de esta forma trabajarían por menos dinero y la necesidad les haría no abandonarle (EA, hechos probados).

Maltrato o negligencia. Se observa que conocen elementos directos de vulnerabilidad en las víctimas, como estados de maltrato o negligencia presentes y pasados: La chica esta se le notaba que pedía ayuda, yo fui con ella hasta la junta municipal de Ciudad lineal. Su obsesión era que su padre le maltrataba psicológica y físicamente. […] Luego además no iba al instituto, el padre pasaba de las dos hijas, según me contaba ella (CM). Yo me fijé que era tarde y no tenía que estar en casa. Me dijo «a mis padres les da igual lo que haga» (NJ). La chica decía que cuando ella tenía 9-10 años un cuidador que tenía abusó de ella y la violó (NP).

Problemas psicológicos. Finalmente, con frecuencia aluden a problemas psicológicos que conocen en los menores: Ella iba a la psicóloga desde el 85, tenía problemas de que se veía gorda. Su madre también iba al psicólogo porque estaba zumbada (NM). Tiene problemas de bulimia y de drogas y cuando le da un venazo, me llama para desahogarse [refiriéndose a una menor] (NP).

A raíz de este conocimiento detallado sobre las vulnerabilidades de los menores y las particularidades de su entorno, los datos pusieron de manifiesto que los agresores desarrollan una serie de estrategias de persuasión que parecen utilizar para adaptarse a las necesidades de los niños; con ello, tratan de involucrar a los menores de manera activa en el proceso de abuso, o bien presionarlos para que accedan a sus pretensiones. Principalmente encontramos 4 estrategias: engaño, corrupción, implicación y agresión.

Engaño. Las estrategias de engaño encontradas van más allá de la mera ocultación de las intenciones, apareciendo diferentes grados de elaboración. En algunos casos el engaño se mantiene y aumenta para sostener y potenciar la falsa identidad creada desde le persuasión inicial: Descargué un programa con un vídeo con una tía. Le ponía la cámara y daba a la parte en la que enseña el culo cuando hablamos. Podía hacer todo lo que pidiera…, que si ponte de pie, bájate el tanga hasta masturbarse. […] Me cogí fotos de una parecida para el MSN (MV). Había también sonido y tenía a una amiga que sabía lo que tenía que decirles. Yo les daba su número y ella tenía su papel estudiado [refiriéndose a una mujer amiga suya que se hacía pasar por un personaje femenino inventado para dar credibilidad a la farsa] (MV).

En otros casos se introducían pretextos para conseguir la implicación de los menores, o se creaban historias paralelas, implicando a varios personajes reales o ficticios para dar credibilidad a las mentiras: Les digo que es mentira, que soy de un país del Este y quiero verlas teniendo sexo con un adulto. […] Les digo que tengo mi equipo, que tienen pinchados sus ordenadores y le mando una foto de sus contactos. Les digo si no acceden lo van a ver todos (MJ). Desde una cuenta de correo simulaba ser una astróloga, que con sus predicciones le aconsejaba reiteradamente que no terminara la relación y le decía que si cortaba con él se iba a hundir (NM, hechos probados).

Corrupción. Las estrategias de corrupción encontradas en los casos estudiados se relacionan con el ofrecimiento de bienes materiales a los menores. En varios casos se les ofreció dinero explícitamente a cambio de sexo, trabajo como modelo o actriz, o regalos: Era dinero 20, 30, 40€, depende. Se lo decía antes de quedar (MV). A la salida del cine le invité a merendar y ahí le compre un móvil y él me dijo que le gustaba (NJ). Utiliza el pretexto de que puede conseguir pases VIP para conciertos, o que puede conseguir introducirles en un capítulo de una serie. Conseguía que las menores le mandasen fotografías desnudas o imágenes desnudándose a través de la webcam (MJ, hechos probados). Les propone hacerles un book de fotos e incluirlas en la página web que tenía como tapadera de su negocio, en la que aparecían como aspirantes a actriz o modelo, prometiéndoles incluso llevarlas a diferentes medios de comunicación para darlas a conocer (EA, hechos probados).

Implicación. Las estrategias de implicación encontradas se centran en cómo los agresores tratan de conseguir la implicación afectiva del menor en la relación abusiva, mostrándose ante ellos como si de una relación libre y equitativa se tratara. Estas estrategias se observan principalmente en las entrevistas individuales, más que en los hechos probados. Se identificaron varios tipos de implicación, como la inversión de tiempo y dedicación: Hablábamos todos los días, muchas veces ni dormía por la diferencia horaria de España y de Colombia. Fui hasta allí. […] Me decía que fui su único amor, que nunca vivió una cosa parecida (OA). Fue una relación de dos días por Internet, por teléfono luego sí, hablamos mucho. […] Me empieza a hablar de que tiene problemas, y me dice que está agobiada, y le dije «quieres que hablemos por teléfono» y le di mi teléfono de trabajo (CM).

Se observó asimismo una progresión en las conductas. Las peticiones iniciales sobre la participación del niño eran más simples, pasando a solicitudes que aumentaban gradualmente con el tiempo: Cuando declarábamos que íbamos a ser novios, nos enviábamos fotos (OA). La webcam se pone al cabo del tiempo. También he tenido intercambio de fotos. […] Se lo pido yo, ella acepta. […] Las primeras suyas son normales. Las otras sí, más sexuales. Yo le animaba a que me enviase algo más sexual. […] Como había confianza, se lo pedía y aceptó. Al principio era más sutil (SJ).

Finalmente emergieron diversos modos de posicionamiento (como amigo, cuidador, pareja, etc.) frente al menor, probablemente en ese intento de adaptarse a sus necesidades afectivas estudiadas previamente: Yo me posicionaba como todas las opciones, como amigo, para lo que surgiera, apoyo… (NJ). Me preguntaba por el trabajo y yo por los estudios. Yo le apoyaba en los estudios, le decía que no hiciera novillos. Hablaba mucho por teléfono. […] En su cara se notaba que lo que yo le decía le ayudaba, que nadie le daba consejos (NJ). La ayudaba con sus problemas de Física y Química o la ayudaba con el inglés. Era una relación amistosa (NM).

Agresión. En ocasiones se observa como el adulto también emplea conductas de acoso, intimidación o coacción, ya sea para conseguir mantener la relación abusiva o como venganza por no ceder a sus pretensiones o dar por finalizada la relación: Colgué una foto suya en Tuenti desnuda. Tenía su contraseña por confianza. No solía meterme pero en el cabreo busqué hacerla daño. La subí y la quité a los pocos minutos. La vio hasta gente de su familia (SJ). Simulaba ser distintos personajes ficticios, para confinarla y atemorizarla a fin de que siguiera manteniendo la relación con él (NM, hechos probados). Tras hacerse con datos personales y vídeos de contenido sexual, imágenes que grababa sin autorización valiéndose de la webcam, les advertía por internet que si no accedían, haría público el material o el hecho de haber mantenido relaciones sexuales con él, entre amigos y conocidos, llegando a difundir algún vídeo (MV, hechos probados).

Las conductas de agresión se ven mejor reflejadas en los hechos probados que en las entrevistas individuales, siendo pocos los internos que hablan de ellas; algunos de ellos niegan abiertamente estas conductas cuando se les pregunta sobre ellas tras haber examinado su documentación penitenciaria. A este respecto, encontramos cómo los internos que han realizado el PCAS o terapia individual dan más información detallada sobre sus conductas de agresión, las cuales son aceptadas más abiertamente.

Las diferentes estrategias encontradas sirvieron para ejercer y mantener la situación abusiva tratando de evitar la revelación.

Encuentros sexualesCon las estrategias desarrolladas los adultos consiguen su propósito de mantener relaciones sexuales con los menores, tanto vía online (a través de intercambio de fotos o vídeos de contenido sexual) como offline (encuentros sexuales). Estos resultados son un contacto sexual puntual o un contacto sexual sostenido; asimismo, pueden haber sido realizados con una o múltiples víctimas.

Contacto sexual puntual. El contacto sexual puntual puede ser uno o varios encuentros sexuales puntuales entre el adulto agresor y su víctima. Ofreciéndole 100 euros a cambio de dejarse hacer una felación por el novio de esta. El menor accede y quedan en un instituto cercano, le lleva a un descampado y le realiza la felación (MV, hechos probados). Consiguió, al menos en una ocasión, que la menor se quitara la ropa y le mostrara sus órganos genitales ante la cámara del ordenador (VG, hechos probados). El objetivo era que [el menor] pusiera la cámara o mandara fotos. Cuando ponen la cámara, le digo que hagan cosas, y las hacían. También con niños; este no era mi objetivo, pero era para mandar ese vídeo a alguna niña (SJ).

Contacto sexual sostenido. El contacto sexual sostenido supone un contacto relacional mantenido en el tiempo y con una mayor implicación afectiva. La diferencia respecto a los encuentros puntuales es la implicación emocional de los menores con sus agresores producto de la manipulación. Tras engañarla, diciéndole que tenía 35 años, en el ámbito del enamoramiento, la menor accedió a continuar la relación con el acusado (NM, hechos probados). Después de la primera relación yo le llamo [al menor] para ver cómo se encuentra. No hubo penetración ni agresión. Hemos quedado varias veces, a lo mejor 10 veces, muy espaciadas en el tiempo (CM). La menor ha manifestado que son novios desde el día X, que se conocieron a través de la red social Facebook, que él le solicitó la amistad, que ella le engañó y le dijo que tenía 15 años, pero que dos días después le dijo que tenía 12 años (NP, hechos probados).

Pluralidad de víctimas. Según la información analizada, encontramos que la mayoría de los agresores entrevistados (todos excepto 2) tuvieron contacto con diversas víctimas al mismo tiempo, o varias víctimas en momentos temporales diferentes. Para ganar la confianza de las dos interlocutoras se hacía pasar por una cantante infantil, les solicitaba que se desvistieran delante de la webcam de los ordenadores de aquella, y que le mostraran sus órganos genitales (VG, hechos probados). Al agresor se le atribuyen seis delitos de vulneración de la intimidad por captación y grabación de la imagen y mensajes de menores (SJ, hechos probados).

La finalidad del presente estudio consistió en explorar las estrategias de persuasión y manipulación psicológica que llevan a cabo los agresores sexuales de menores, a modo de identificar elementos que facilitan y/o mantienen el proceso de grooming online. El análisis de las entrevistas nos permitió construir un modelo que recoge los principales elementos de la compleja estructura de persuasión y manipulación que los agresores emplean para conseguir sus fines. El modelo generado comienza con el acceso y las estrategias que los agresores despliegan para comenzar el contacto con los menores. Posteriormente, los adultos van estudiando a fondo el entorno del menor y sus vulnerabilidades para, a continuación, desarrollar estrategias adaptadas a las necesidades de los menores, con el fin último de conseguir su implicación en el abuso. El resultado son los encuentros sexuales entre el adulto y el menor, que pueden ser tanto puntuales como mantenidos en el tiempo.

En la primera fase de acceso y contacto inicial los agresores llevan a cabo estrategias como adaptar el lenguaje y mejorar la identidad para hacerla más deseable o incluso crear una nueva, similares a las encontrados en estudios previos (Leander et al., 2008; O’Connell, 2003; Quayle et al., 2014). Estas estrategias, encaminadas a atraer la atención e iniciar el contacto con los menores, son favorecidas por elementos como el anonimato de Internet o el efecto de desinhibición online que han sido previamente señaladas por otros autores (Smith, 2012; Suler, 2004). Estos comportamientos favorecen acceder a un buen número de potenciales víctimas (p. ej., recopilando y agregando de forma indiscriminada direcciones de correo), de las cuales finalmente se interactuará solo con algunas de ellas.

Respecto a la fase de estudio sobre la víctima, tras el análisis observamos cómo los adultos, además de tener en cuenta factores situacionales y posibles vulnerabilidades de los menores, parecen involucrarse deliberadamente en conocer de manera detallada sus problemas y carencias específicas. Las situaciones de vulnerabilidad de las víctimas no solo aparecen a raíz de las entrevistas en profundidad, sino que en algunos de los hechos probados de los internos también se detallan los problemas de conflictividad familiar o el absentismo escolar de los menores. Una vez que los agresores online van conociendo a fondo esas necesidades afectivas o económicas de los menores, van adaptando una o varias estrategias de persuasión con el fin de maximizar sus probabilidades de éxito. En esta línea, diversos estudios previos ponen de manifiesto cómo los agresores online tratan de conocer el entorno de las potenciales víctimas para conocer la capacidad de acceso a las mismas (Katz, 2013; Black et al., 2015). Asimismo, otros trabajos muestran cómo los adultos pueden tratar de identificar menores con necesidades afectivas en las primeras etapas de contacto, como por ejemplo a través de dirigirse a niños con apariencia de «necesidad» o «sumisión» (Malesky, 2007).

Las diferentes estrategias de persuasión desarrolladas durante el proceso de grooming online, además de cumplir la función de involucrar activamente al menor para evitar la revelación, aportan un complejo entramado relacional en el que los menores se ven inmersos. En la mayoría de las ocasiones observamos la escasa conciencia de los menores sobre la problemática que están viviendo, debido a la función que la relación de abuso establecida puede cumplir para ellos. Las estrategias de persuasión encontradas a lo largo del proceso de grooming online en este estudio amplían la información sobre las sugeridas en la literatura previa (Katz, 2013; Leander et al., 2008; Quayle et al., 2014; Webster et al., 2012). En este sentido, los datos obtenidos aportan información relevante sobre los modos específicos de proceder de los agresores y sobre los grados de elaboración de las conductas de manipulación del menor. Por ejemplo, en la estrategia de engaño destaca la creación de historias paralelas y la involucración de diferentes personajes reales o ficticios o la utilización de soportes audiovisuales como falsas webcams para dar credibilidad a las mentiras. En cuanto a la estrategia de corrupción, destaca cómo se ofrecen sesiones de fotos gratis, o cómo conductas de exponer su cuerpo les servirían para darse a conocer y ser seleccionadas supuestamente para actuar en una serie televisiva de moda.

Sobre los resultados del proceso persuasivo, hallamos que los agresores online entrevistados tuvieron interacciones sexuales con los menores, tanto vía online (a través de intercambio de fotos o vídeos de contenido sexual) como offline (encuentros sexuales). Encontramos que algunas víctimas tuvieron uno o varios contactos sexuales puntuales con su agresor, mientras que otras mantuvieron un contacto sexual sostenido en el tiempo. Estrategias directas como, por ejemplo, ofrecer dinero a cambio de sexo, podrían fomentar relaciones más instrumentales y puntuales. Por otro lado, estrategias más adaptadas a las necesidades de los menores (p. ej., manipular al menor ofreciéndole apoyo emocional) podrían fomentar una mayor implicación afectiva de estos en la relación abusiva; este «enganche emocional» con el agresor facilitaría el mantenimiento de la relación a lo largo del tiempo.

Asimismo, encontramos que la mayoría de los agresores entrevistados tuvieron contacto con diversas víctimas al mismo tiempo, o varias víctimas en momentos temporales diferentes. Esta pluralidad de víctimas podría estar relacionada con el manejo de diferentes medios de interacción con menores online (chats, foros, etc.), así como con la capacidad para operar en múltiples escenarios y con diferentes víctimas potenciales al mismo tiempo (O’Connell, 2003; Quayle et al., 2014).

El modelo planteado sigue una progresión en fases a la hora de iniciar y mantener la relación con los menores. Sin embargo, es importante destacar que estas fases no siempre son lineales ni universales (Black et al., 2015; Williams et al., 2013), debido a la constante retroalimentación que van obteniendo los agresores de sus víctimas a lo largo de sus interacciones. Un mismo sujeto podría emplear diferentes técnicas persuasivas en función de las respuestas de sus víctimas. Asimismo, el inicio con estrategias de engaño o corrupción podría acabar derivando en el uso de estrategias de implicación, tras haber generado una vinculación emocional con la víctima.

Respecto a posibles diferencias entre los relatos aportados por los agresores y la información extraída de los expedientes, encontramos diversas particularidades. En primer lugar, en los relatos de los internos el menor es posicionado en un rol mucho más activo en la relación establecida entre ambos (dotándole incluso de estrategias de manipulación), al contrario de lo que sucede en la información de sus sentencias, donde el adulto mantiene claramente el rol activo. En algunos casos esto podría ser debido a que el adulto proyecte sobre el menor su propia conducta inadecuada como medio de eludir su responsabilidad en la situación abusiva. Por otro lado, en relación con las conductas de agresión, encontramos una gran diferencia entre los testimonios de los reclusos y la información de sus expedientes. Por lo general, estas conductas de agresión son suavizadas, omitidas o incluso negadas por los adultos.

Finalmente, encontramos cómo los internos que han realizado el PCAS o terapia individual dan más información detallada sobre la situación abusiva, y particularmente sobre sus conductas de agresión, las cuales son aceptadas más abiertamente. Esto podría ser debido a diversas razones. Por un lado, los agresores excluidos en los procesos de selección de los programas de tratamiento presentan características generalmente más antisociales y psicopáticas (Malesky, 2007), lo que podría relacionarse con una menor aceptación de la responsabilidad encontrada en este grupo de sujetos en nuestro estudio. Del mismo modo, estos programas incluyen a individuos con una mayor motivación para el cambio (Malesky, 2007), lo cual podría explicar un mayor interés de estos en compartir sus relatos de forma más ajustada a la realidad. Por otro lado, el haber realizado un programa de tratamiento o terapia individual puede repercutir, como sería esperable, en una mayor toma de conciencia sobre la inadecuación de la propia conducta abusiva, así como en una adquisición de conocimientos relacionados con el daño causado. Esto podría estar relacionado con una mayor equiparación de los testimonios entre los reclusos tratados en el PCAS o de manera individual, con la información encontrada en sus expedientes. Igualmente, a pesar de las diferencias encontradas, prácticamente en la totalidad de los casos parece que la deseabilidad social de los agresores juega un papel importante en sus discursos a la hora de tratar de mantener una imagen positiva sobre sí mismos.

LimitacionesEn primer lugar, el tamaño de la muestra fue reducido, a pesar de ser adecuado para el tipo de análisis escogido (Baker, Wuest y Stern, 1992). En este sentido, es importante indicar que la información recogida en las entrevistas alcanzó el punto de saturación de la información y los temas se convirtieron en recurrentes (Glaser y Strauss, 1967). En todo caso, es importante señalar que el objetivo de un estudio cualitativo no es lograr la generalización de los resultados, sino obtener una aproximación en profundidad a un fenómeno escasamente estudiado hasta la fecha, como es el grooming online de menores. Futuros estudios cuantitativos con base en estos resultados deberían extender el conocimiento científico sobre esta problemática.

Por otro lado, en todos los casos de nuestro estudio los agresores habían sido detenidos y condenados. Esto deja fuera a una importante muestra de agresores no condenados a los que no tenemos acceso, que podrían aportar valiosa información sobre los patrones de interacción en este tipo de abuso de menores. Futuros estudios deberían completar la información con las perspectivas de los menores que se han visto envueltos en un proceso de grooming online.

ConclusionesEn conclusión, este estudio amplía la escasa investigación cualitativa previa al generar un modelo sobre los procesos de manipulación y persuasión que tienen lugar en el grooming online. Por un lado, el estudio aporta información relevante sobre cómo los agresores online consiguen introducir a los menores en el proceso de abuso a través de diferentes estrategias. El hecho de que todos los participantes hayan tenido interacciones sexuales con menores reales nos acerca al conocimiento de las dinámicas de comunicación que se establecen. Por otra parte, el acceso a los hechos probados de los internos nos permitió ampliar la información subjetiva proporcionada por los participantes.

Todo ello nos alienta sobre la necesidad de trabajar para desarrollar actuaciones preventivas y de intervención ajustadas al problema. Esta información puede ser empleada para diseñar programas de tratamiento de los agresores que tengan en cuenta las conductas típicas y las estrategias usadas para manipular a los menores. Además, los resultados de este estudio podrían ser empleados para desarrollar programas de detección en menores que están dentro de dinámicas abusivas propias del grooming online. Del mismo modo, sería importante tener en cuenta los resultados sobre los procesos a través de los cuales se establece el grooming, para la creación de políticas y estrategias de prevención dirigidas tanto a menores como a padres y personal docente. El desarrollo de estas estrategias, con base en la evidencia empírica, es imprescindible para hacer de las nuevas tecnologías un medio más seguro para los menores.

Conflicto de interesesLos autores declaran no tener ningún conflicto de intereses.