El objetivo de este trabajo es contrastar la validez (factorial y de criterio) y fiabilidad (en términos de consistencia interna) del Cuestionario de cibervictimización (CBV), un autoinforme diseñado para medir en adolescentes en qué medida el informante es víctima de agresiones a través del teléfono móvil o Internet. Para ello, se aplicó el CBV a 2.490 estudiantes de Educación Secundaria Obligatoria de Asturias (España), junto con el Cuestionario de factores de riesgo para la cibervictimización (FRC). Los resultados obtenidos muestran, con respecto a la validez factorial, que tanto el modelo unifactorial como los modelos multifactoriales puestos a prueba mediante análisis factoriales confirmatorios representan de manera adecuada la estructura interna del CBV. No obstante, el modelo de un factor resulta preferible por ser más parsimonioso. Respecto a la validez de criterio, la puntuación en el CBV correlaciona de manera estadísticamente significativa con los seis criterios externos evaluados con el cuestionario FRC, con los que la evidencia empírica previa indica que correlaciona la cibervictimización. Respecto a la fiabilidad, el CBV presenta una adecuada consistencia interna (α=0,85). Por todo ello, se concluye que el CBV es una herramienta adecuada para medir cibervictimización en estudiantes de Secundaria.

This aim of this study was to investigate psychometric properties of the Cybervictimization questionnaire (CBV), a self-report questionnaire designed to assess if adolescent have been the victim of aggression through a mobile phone or Internet. To test the factorial validity and criterion validity, and the internal consistency of the questionnaire, a sample of 2,490 students from Secondary Compulsory Education participated in this study. The students responded to the CBV and the Risk Factors Questionnaire for Cybervictimization (FRC). Confirmatory factor analyses were performed for investigation of the factor structure of the scale. The results show that both models tested, the one-factor model and multifactor-model, adequately represent the internal structure of the CBV. However, to be more parsimonious, the one-factor model is preferable. For criterion-related validity, the correlation between the CBV and the FRC was calculated. As a result of this, a significant correlation was found between CBV score and the six external criteria evaluated in the FRC questionnaire. Cronbach's alpha coefficient for internal consistency reliability of CBV was 0.85. These results demonstrate that the CBV is a valid and reliable tool to assess victimization in Secondary Compulsory Education students.

El teléfono móvil e Internet, cada vez más fusionados desde la popularización de los teléfonos inteligentes (smartphones), se han convertido en medios esenciales para la socialización de los adolescentes. En la actualidad, el uso de ambos medios entre los jóvenes españoles es prácticamente universal. El 90,3% de los chicos y chicas de 15 años en España disponen de teléfono móvil y el 94,1% ha usado Internet en los últimos 3 meses (Instituto Nacional de Estadística, 2013). El 85,1% de los estudiantes de Educación Secundaria Obligatoria (ESO) está registrado en al menos una red social, siendo este el principal motivo de uso de Internet entre los jóvenes (Rial, Gómez, Braña y Varela, 2014).

Tanto el teléfono móvil como Internet son herramientas muy útiles para establecer y mantener relaciones de amistad. Sin embargo, no siempre se hace un uso adecuado de ellas, dando lugar a ciertos riesgos potenciales. Uno de ellos es el empleo de estos medios para molestar, ofender o perjudicar de manera deliberada —es decir, para agredir— a otras personas. En este texto se utilizará el término cibervictimización para hacer referencia al padecimiento de cualquier agresión a través del teléfono móvil o Internet, independientemente de su continuidad en el tiempo o tipo de relación entre agresor y agredido.

La cibervictimización es un problema que merece ser estudiado, por diversos motivos. En primer lugar, se trata de un fenómeno cambiante, que evoluciona con el desarrollo social y tecnológico, y que por lo tanto requiere un seguimiento continuado. En segundo lugar, su prevalencia, si bien es baja (Álvarez-García, Dobarro, Álvarez, Núñez y Rodríguez, 2014; Díaz-Aguado, Martínez y Martín, 2013), ha aumentado en los últimos años, de acuerdo con el uso más frecuente de estos medios a edades cada vez más tempranas. En tercer lugar, se trata de un tipo de violencia potencialmente más dañina que la violencia tradicional: la agresión puede ocurrir en cualquier momento y puede ser difundida instantáneamente a un gran número de personas; el agresor habitualmente actúa desde el anonimato y lejos de la presencia de la víctima, lo que favorece la desinhibición del agresor, deja en indefensión a la víctima y dificulta que el agresor pueda ver las consecuencias de su acción sobre la víctima. En cuarto lugar, ser víctima de agresiones a través del teléfono móvil o Internet se ha asociado a un incremento de dificultades académicas, sociales e internalizadas en la víctima, sobre todo en casos de cibervictimización severa. En lo académico, se ha asociado con un incremento en los problemas de concentración, bajo rendimiento y absentismo escolar (Beran y Li, 2007). En lo social, se ha relacionado con una baja autoestima (Chang et al., 2013) y un aumento de la ansiedad social (Juvonen y Gross, 2008). En cuanto a los síntomas internalizados, se ha asociado con sintomatología depresiva e ideación suicida (Bonanno y Hymel, 2013).

Algunos investigadores se han centrado en el estudio de variables concomitantes o predictoras de cibervictimización en la adolescencia. Entre ellas, se ha destacado su correlación positiva con la victimización escolar tradicional (Álvarez-García, Núñez, Álvarez, Dobarro, Rodríguez y González-Castro, 2011; Del Rey, Elipe y Ortega, 2012; Félix-Mateo, Soriano-Ferrer, Godoy-Mesas y Sancho-Vicente, 2010), el desarrollo de conductas de riesgo en el uso de Internet (Mishna, Khoury-Kassabri, Gadalla y Daciuk, 2012; Navarro y Yubero, 2012; Walrave y Heirman, 2011; Zhou, Tang, Tian, Wei, Zhang y Morrison, 2013) y la timidez y ansiedad social (Juvonen y Gross, 2008; Kowalski, Giumetti, Schroeder y Lattanner, 2014; Navarro, Yubero, Larrañaga y Martínez, 2012), así como su correlación negativa con la autoestima (Yang et al., 2013; Patchin y Hinduja, 2010), la formación (Del Rey, Casas y Ortega, 2012; Garaigordobil y Martínez-Valderrey, 2014), el apoyo social (Kowalski et al., 2014) y el control parental (Mesch, 2009).

Resulta importante, por tanto, contar con herramientas que permitan comprender el fenómeno, detectar posibles casos y contrastar la eficacia de las intervenciones que se puedan poner en marcha. Los cuestionarios ofrecen algunas ventajas con respecto a otras técnicas de evaluación. En primer lugar, permiten evaluar a una gran cantidad de personas en un plazo corto de tiempo, lo que es muy importante sobre todo en estudios epidemiológicos o como medida de screening. En segundo lugar, una vez obtenidos los datos, su análisis es mucho más sencillo que otras técnicas como la entrevista, la observación directa, el análisis de documentos o los grupos de discusión, en los que los resultados deben ser codificados antes de ser analizados. Por último y no menos importante, el uso de cuestionarios resulta más económico en términos de tiempo, formación o recursos materiales, que otras técnicas.

Los cuestionarios desarrollados hasta el momento para medir cibervictimización son relativamente recientes, en consonancia con la propia novedad del fenómeno, y en su mayoría se encuentran en fases iniciales de validación y desarrollo. Generalmente se trata de autoinformes, que adoptan la forma de escalas tipo Likert con 4 o 5 alternativas de respuesta, referidas a la frecuencia con la que el evaluado dice padecer diferentes tipos de cibervictimización. Algunos de estos cuestionarios se centran específicamente en la cibervictimización, mientras que otros son más generales y abarcan también otros constructos.

Los autoinformes, de hecho, son una importante fuente de información para delimitar de manera empírica los indicadores que constituyen el constructo cibervictimización y analizar la posible existencia de tipos diferenciados. Mediante análisis factoriales, se puede analizar el patrón de respuesta de los evaluados y determinar la variable o conjunto de variables latentes que explican la variabilidad en las puntuaciones de los diferentes indicadores observables, así como la relación entre ellas. Por lo general, cuando los autoinformes no son específicos de cibervictimización, su validación arroja un modelo multifactorial, en el que la cibervictimización constituye un único factor. En cambio, cuando se han validado autoinformes diseñados específicamente para medir cibervictimización, se han hallado soluciones factoriales dispares: en algunos casos se han hallado soluciones unifactoriales y en otros, multifactoriales.

Entre los cuestionarios no específicos de cibervictimización, algunos han sido diseñados para evaluar con qué frecuencia el informante es agresor o víctima de violencia a través del teléfono móvil o Internet. La mayoría de ellos suelen concluir que el modelo que mejor ajusta los datos es el constituido por dos factores: ciberagresión y cibervictimización. Este es el caso del European cyberbullying intervention project questionnaire (ECIPQ) de Brighi et al. (2012), el Cyberbullying questionnaire (CBQ) de Gámez-Guadix, Villa-George y Calvete (2014) y la Cyberbullying scale (CS) de Menesini, Nocentini y Calussi (2011). Otros han sido diseñados para evaluar con qué frecuencia el informante es agresor, víctima u observador de violencia a través del teléfono móvil e Internet. Tal es el caso del test Cyberbullying (Garaigordobil, 2013), que consta de tres factores («victimización», «agresión» y «observación») o de la Subescala de agresión virtual en escolares de Jiménez, Castillo y Cisternas (2012), que consta de dos factores («agresiones virtuales realizadas u observadas» y «victimización en la agresión virtual»). Otros autoinformes se han centrado en evaluar en qué medida el informante ha sido víctima de bullying. Tal es el caso del Personal experiences checklist (PECK), de Hunt, Peters y Rapee (2012), en el que el cyberbullying es uno de los cuatro factores resultantes del análisis factorial. Cuestionarios que evalúan el grado de violencia escolar observada por el alumnado en Educación Secundaria, como el CUVE3-ESO (Álvarez-García, Núñez y Dobarro, 2012), también diferencian un factor específico de violencia a través de dispositivos electrónicos.

En cuanto a los cuestionarios específicamente dirigidos a medir cibervictimización, algunos de ellos como la E-victimisation scale (E-VS) de Lam y Li (2013), la Cyberbullying scale (CBS) de Stewart, Drescher, Maack, Ebesutani y Young (2014) o la escala de cibervictimización del Revised cyber bullying inventory (RCBI) de Topcu y Erdur-Bakera (2010) presentan modelos unifactoriales. En cambio, otros presentan modelos multifactoriales. Tal es el caso de la Escala de victimización entre adolescentes a través del teléfono móvil y de Internet (CYBVIC) de Buelga, Cava y Musitu (2012), compuesta por dos factores (victimización a través del teléfono móvil y victimización a través de Internet); la escala de cibervictimización de la Cyber victim and bullying scale (CVBS), de Çetin, Yaman y Peker (2011), compuesta por tres factores (cyberbullying verbal, ocultación de identidad y ciberfalsificación); o la Online victimization scale (OVS) de Tynes Rose, y Williams (2010), compuesta por cuatro factores (victimización general, acoso sexual, discriminación racial individual y discriminación racial vicaria —en los cuatro casos, online—).

Los resultados de la validación de los autoinformes revisados sugieren, por lo tanto, que la cibervictimización en la adolescencia es un constructo asociado a la ciberagresión y a la victimización escolar tradicional (off-line), pero distinto de ellas. La cibervictimización se considera hoy en día una extensión, una forma específica, de la victimización off-line, con sus particularidades diferenciales (Buelga, Cava, y Musitu, 2010). En cambio, parece haber menos consenso en torno a si la cibervictimización es un constructo unidimensional o si por el contrario se compone de diferentes dimensiones o tipos relacionados significativamente entre sí (y cuáles son). Entre las clasificaciones de tipos de cibervictimización que se han propuesto, destacan dos criterios fundamentales de clasificación: el medio utilizado y el tipo de manifestación. Actualmente se tiende a considerar obsoleta la distinción en función del medio utilizado, dado que hoy en día se puede enviar o recibir llamadas o mensajes de texto, utilizar redes sociales, jugar online o navegar por Internet a través de diferentes dispositivos electrónicos. Entre las propuestas de clasificación basadas en el tipo de manifestación, en el presente trabajo se destaca y se pondrá a prueba la expuesta por Nocentini et al. (2010). Estos autores analizan la opinión de una muestra de adolescentes en tres países europeos, entre ellos España, mediante grupos de discusión, acerca de cuáles consideran que son las diferentes manifestaciones que definen el constructo cyberbullying. A partir de los resultados obtenidos, distinguen cuatro tipos de cyberbullying: verbal-escrito (agresiones a través de la palabra), visual (agresiones por medio de imágenes), exclusión (rechazo, aislamiento) y suplantación (hacerse pasar por otra persona).

El presente trabajo tiene por objeto contrastar la validez (factorial y de criterio) y fiabilidad (en términos de consistencia interna) del Cuestionario de cibervictimización (CBV), un autoinforme basado en el modelo de Nocentini et al. (2010) y diseñado para medir en adolescentes en qué medida el informante es víctima de agresiones a través del teléfono móvil o Internet.

MétodoParticipantesLa muestra está compuesta por 2.490 estudiantes de ESO, pertenecientes a 16 centros educativos, 11 públicos y 5 concertados, de Asturias (España). El 26,4% de los estudiantes evaluados cursa primero de ESO, el 25,9% segundo, el 24,9% tercero y el 22,8% cuarto. Sus edades están comprendidas entre los 11 y los 19 años (M=14,06, DT=1,38). El 47,2% son alumnos y el 52,8% alumnas.

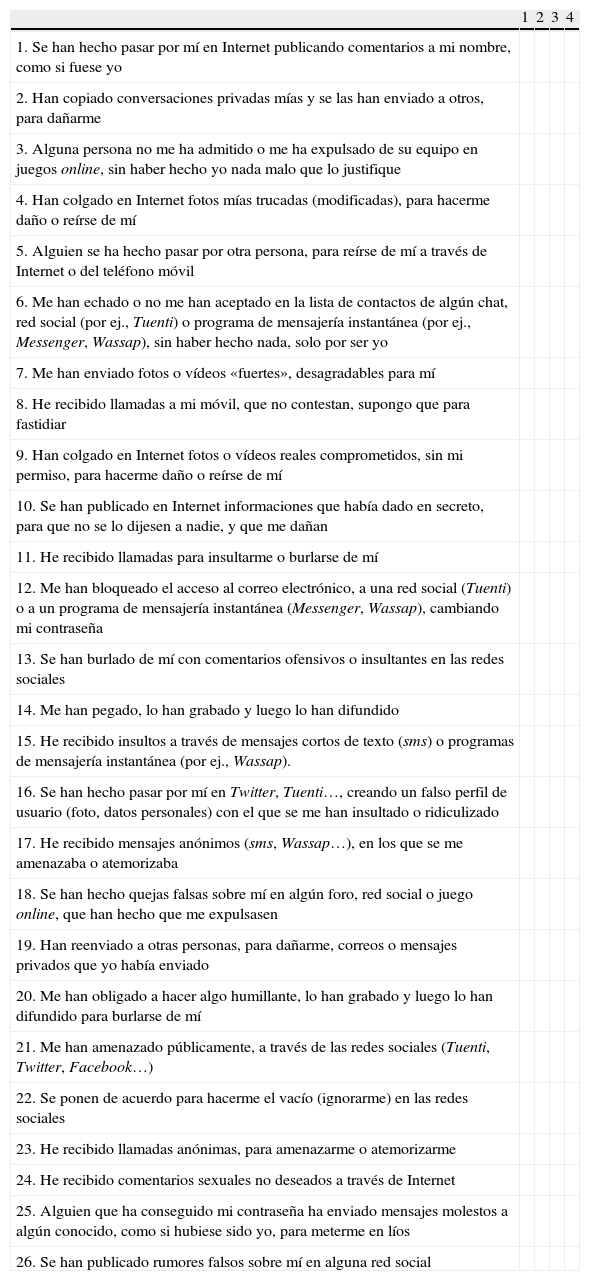

Instrumentos de evaluaciónCuestionario de cibervictimizaciónAutoinforme compuesto por 26 ítems, en cada uno de los cuales se enuncia una agresión padecida a través del teléfono móvil o Internet. El evaluado debe indicar con qué frecuencia ha sido víctima de cada una de las situaciones en los últimos 3 meses, mediante una escala de respuesta tipo Likert, con cuatro alternativas de respuesta (1=nunca, 2=pocas veces, 3=muchas veces y 4=siempre). El CBV se presenta en el anexo A.

Cuestionario de Factores de riesgo para la cibervictimización (Dobarro y Álvarez-García, 2014)El cuestionario de Factores de riesgo para la cibervictimización (FRC) es un autoinforme cuyo objetivo es identificar en qué medida el evaluado desarrolla ciertos hábitos, se ve expuesto a ciertas situaciones o hace ciertas valoraciones de sí mismo que pueden constituir un factor de riesgo o protección de cibervictimización, de acuerdo con la evidencia previa disponible. La escala, compuesta por 34 ítems, adopta un formato de respuesta tipo Likert de cuatro alternativas (1=totalmente falso, 2=más bien falso, 3=más bien cierto y 4=totalmente cierto). El evaluado debe indicar en qué medida es cierto el contenido de cada enunciado. Validado con 670 estudiantes de ESO, de entre 11 y 19 años, de Asturias (España), los análisis factoriales arrojan un modelo de seis factores. El factor formación y apoyo en el centro educativo hace referencia al apoyo socio-emocional recibido por parte de compañeros y docentes, así como a la formación recibida desde el centro educativo sobre convivencia y riesgos de Internet (por ej. «En mi centro nos han explicado los riesgos de Internet y cómo prevenirlos», «En clase solemos trabajar actividades de educación en valores (el valor de la amistad, del respeto)» o «Tengo algún buen amigo en clase, que me escucha y me ayuda cuando tengo algún problema»). El factor victimización escolar off-line hace referencia a actos violentos padecidos en el centro educativo, sin la mediación de dispositivos electrónicos (por ej., «Algunos compañeros me rechazan en los juegos, paseos o actividades del recreo», «Mis compañeros se burlan, se ríen de mí» o «Algún alumno del centro me ha pegado, dentro o a la salida del recinto escolar»). El factor conductas de riesgo incluye hábitos de uso de los dispositivos electrónicos con los que se comunica el evaluado, que le pueden hacer más susceptible de padecer ciberagresiones (por ej., «He quedado alguna vez con alguien que conocía solo de Internet», «Permito que otras personas suban fotos o vídeos míos a Internet» o «Suelo publicar información personal en mis redes sociales: qué voy a hacer, dónde y con quién; fotos o vídeos personales; fotos o vídeos familiares»). El factor control parental hace referencia a la supervisión y establecimiento de límites por parte de la familia en el uso de Internet (por ej., «Mis padres limitan los contenidos a los que puedo acceder en Internet en casa mediante filtros en el ordenador», «Mis padres conocen mis listas de contactos» o «Mis padres me limitan las horas de uso de Internet [ya sea de palabra o configurando el ordenador]»). El factor autoestima se refiere a la valoración que el evaluado hace de sí mismo (por ej., «Me gusta como soy», «Puedo hacer las cosas al menos igual de bien que la mayoría de mis compañeros» o «Me siento orgulloso de lo que hago»). Por último, el factor timidez y ansiedad social incluye enunciados referidos a la inhibición y sentimiento de incomodidad en la relación con los demás, especialmente con personas con las que no tiene confianza (por ej., «Soy tímido y poco hablador, salvo con mis amigos», «Me resulta difícil conocer gente nueva, hacer amigos, empezar a hablar con gente que no conozco» o «Me pongo tenso si me encuentro con un conocido en la calle»). La fiabilidad, evaluada en términos de consistencia interna, ha sido, en términos generales, adecuada: formación y apoyo en el centro educativo (α=0,75), violencia escolar off-line (α=0,75), control parental (α=0,80), autoestima (α=0,73) y timidez y ansiedad social (α=0,70). El factor conductas de riesgo presenta una consistencia interna más baja (α=0,54).

ProcedimientoEn primer lugar, se diseñó el cuestionario CBV a partir de una revisión de los indicadores de cibervictimización que se consideraron más relevantes de acuerdo con la bibliografía consultada y tomando como referencia la clasificación de tipos de cyberbullying propuesta por Nocentini et al. (2010). Una vez elaborado el listado de ítems de la prueba y con el fin de mejorar su validez de contenido, se envió a cinco especialistas en Psicología y Educación, conocedores del tema de estudio. Se les pidió que indicasen en cada ítem si era representativo del constructo cibervictimización y, en caso negativo, si se debería eliminar o reformular. De acuerdo con sus valoraciones, el cuestionario fue modificado y vuelto a enviar para la valoración de los expertos, dando lugar a los 26 ítems que finalmente conformaron la prueba.

Una vez diseñado el instrumento de evaluación se seleccionaron, mediante muestreo aleatorizado simple, 16 centros educativos «titulares» y otros 16 «suplentes», de entre el total de centros de Asturias sostenidos con fondos públicos —públicos y concertados— en los que se imparte ESO. Se estableció un primer contacto por carta y posteriormente telefónico con la dirección de cada uno de los centros, para solicitar su colaboración. Dos centros declinaron participar, siendo sustituidos por los dos primeros de los centros suplentes. Cada equipo directivo fue informado de los objetivos y procedimientos del estudio, de su carácter voluntario y anónimo, y del tratamiento confidencial de los resultados. Los centros educativos gestionaron la solicitud de autorización de los padres para que el alumnado participase en la investigación, mediante consentimiento pasivo.

El cuestionario fue aplicado en todos los centros educativos en el segundo o tercer trimestre del curso 2013-2014. Los dos primeros centros se utilizaron como piloto para comprobar si el alumnado manifestaba alguna dificultad de comprensión de la prueba. Dado que no se observaron dificultades significativas, ese fue el cuestionario que se utilizó ya de manera definitiva en el resto de los centros educativos.

Antes de contestar al cuestionario, los estudiantes también fueron informados del objetivo del estudio, así como de su carácter voluntario, anónimo y confidencial. Con carácter general, el alumnado dispuso de 20 min para contestar al cuestionario, si bien se fue flexible en función de la edad y características del alumnado. La prueba fue aplicada por el equipo investigador a todos los grupos de cada uno de los centros, en horario lectivo.

Análisis de datosUna vez introducidos los datos en la hoja de cálculo, se examinó en primer lugar la posible presencia en la matriz de datos de valores perdidos o fuera de escala, con el fin de identificar informantes no válidos o ítems confusos o complicados. Los informantes con 5 o más ítems no contestados o nulos en alguno de los dos cuestionarios fueron eliminados de la matriz de datos. Ninguno de los ítems fue no contestado por más del 5% de la muestra, con lo que ninguno fue eliminado por este motivo. Los valores perdidos o fuera de la escala restantes fueron sustituidos por la media del total de los evaluados en el ítem. El número de cuestionarios válidos resultante fue de 3.180. La prueba se validó, no obstante, con los 2.490 casos que informaron haber padecido alguna vez alguno de los tipos de cibervictimización evaluados en el CBV, en los últimos 3 meses. Es decir, se eliminó a los estudiantes que marcaron la opción «nunca» en todos los ítems que contestaron.

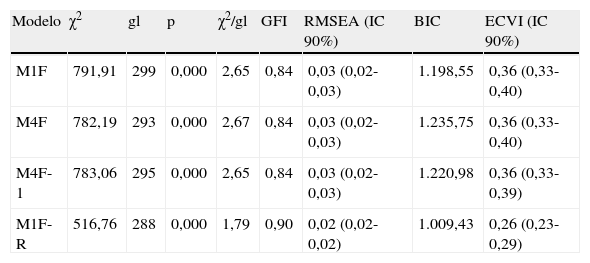

Una vez cerrada la base de datos, se utilizó el programa estadístico AMOS 18.0 para analizar la normalidad multivariada y la dimensionalidad de la prueba. La normalidad multivariada se evaluó por medio del coeficiente de Mardia y la dimensionalidad de la escala mediante análisis factoriales confirmatorios. Dado que la distribución de las puntuaciones dista significativamente de la normalidad multivariada (Mardia=1.568,64), se utilizó como método de estimación distribución libre asintótica (ADF). Para determinar el grado de ajuste de los modelos, se utilizó la ratio Chi-cuadrado (χ2)/grados de libertad (gl), el índice de bondad de ajuste (GFI) y el error cuadrado medio de aproximación (RMSEA). Habitualmente se considera que el ajuste del modelo es aceptable si χ2/gl ≤ 5; RMSEA ≤ 0,08 (Hoyle, 2012) y GFI ≥ 0,90 (Schermelleh-Engel, Moosbrugger y Müller, 2003), y bueno si χ2/gl<3; GFI ≥ 0,95 (Ruiz, Pardo y San Martín, 2010) y RMSEA ≤ 0,06 (Hu y Bentler, 1999). Se utilizó adicionalmente el criterio de información bayesiano (BIC) y el índice de validación cruzada esperada (ECVI) para comparar los modelos, siendo preferible en ambos casos el modelo que menor valor presente.

Una vez identificado el modelo que mejor ajustaba los datos, se analizó la validez de criterio del CBV calculando el coeficiente de correlación de Spearman entre la puntuación en el CBV y la puntuación en cada uno de los seis factores del cuestionario FRC.

Por último, se analizó la fiabilidad de la escala, en términos de consistencia interna, mediante el coeficiente alpha de Cronbach. Habitualmente, un coeficiente de fiabilidad inferior a 0,70 se considera inaceptable, entre 0,70 y 0,79 moderado, entre 0,80 y 0,89 alto, y por encima de 0,90 muy alto (Cicchetti, 1994). Tanto la validez de criterio como la fiabilidad de la escala fueron analizadas con el paquete estadístico SPSS 19.0 para Windows.

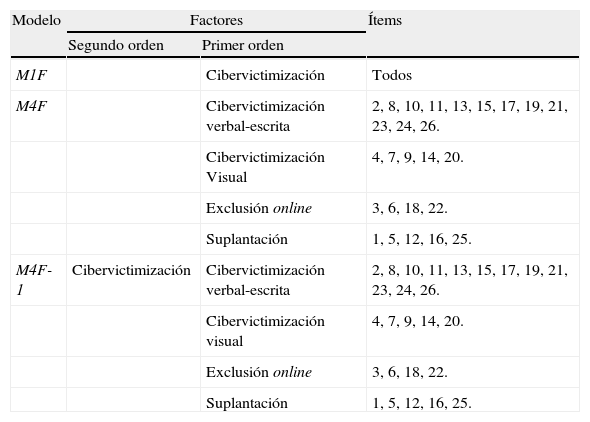

ResultadosValidez factorialPara comprobar la dimensionalidad de la escala, se realizaron análisis factoriales confirmatorios. Se comparó el grado de ajuste del modelo de cuatro factores (M4F) basado en la clasificación de Nocentini et al. (2010), con el de otros dos modelos también plausibles desde un punto de vista teórico. Por un lado, un modelo unifactorial (M1F), que posee sentido teórico en tanto que todos los ítems harían referencia a un constructo común, y solución hallada como óptima en la validación de alguno de los autoinformes de cibervictimización previamente publicados. Por otro lado, un modelo jerárquico con cuatro factores de primer orden y uno de segundo orden. Esos cuatro factores de primer orden se corresponden con los cuatro tipos de ciberbullying propuestos por Nocentini et al. (2010). El factor de segundo orden es cibervictimización (tabla 1). En el M1F, el factor es una variable latente y libre de error de medición. En el M4F, los factores son variables latentes relacionadas significativamente entre sí y libres de error de medición. En el M4F-1, los factores de primer orden son variables latentes con un cierto error de medición, explicadas por el factor de segundo orden. En los tres modelos, cada ítem (indicador observable) es explicado únicamente por un factor de primer orden y lleva asociado un cierto error de medida.

Modelos propuestos para el análisis de la dimensionalidad del cuestionario de cibervictimización (CBV)

| Modelo | Factores | Ítems | |

| Segundo orden | Primer orden | ||

| M1F | Cibervictimización | Todos | |

| M4F | Cibervictimización verbal-escrita | 2, 8, 10, 11, 13, 15, 17, 19, 21, 23, 24, 26. | |

| Cibervictimización Visual | 4, 7, 9, 14, 20. | ||

| Exclusión online | 3, 6, 18, 22. | ||

| Suplantación | 1, 5, 12, 16, 25. | ||

| M4F-1 | Cibervictimización | Cibervictimización verbal-escrita | 2, 8, 10, 11, 13, 15, 17, 19, 21, 23, 24, 26. |

| Cibervictimización visual | 4, 7, 9, 14, 20. | ||

| Exclusión online | 3, 6, 18, 22. | ||

| Suplantación | 1, 5, 12, 16, 25. | ||

M1F: modelo de un factor; M4F: modelo de cuatro factores; M4F-1: modelo jerárquico con cuatro factores de primer orden y uno de segundo orden.

Los resultados obtenidos (tabla 2) muestran unos índices de ajuste muy similares entre los tres modelos (M1F, M4F y M4F-1). En los tres, la ratio χ2/gl es inferior a 3 y el RMSEA menor de 0,06, lo que informa de un buen ajuste. En cambio, en los tres modelos el GFI es inferior a 0,90, valor mínimo comúnmente considerado como aceptable. El menor valor del BIC, que tiene en cuenta tanto el grado de ajuste del modelo como su complejidad, hace preferible el modelo M1F, por ser el más parsimonioso.

Índices de bondad de ajuste de los cuatro modelos puestos a prueba para el Cuestionario de cibervictimización (CBV), con el total de la muestra (N=2.490)

| Modelo | χ2 | gl | p | χ2/gl | GFI | RMSEA (IC 90%) | BIC | ECVI (IC 90%) |

| M1F | 791,91 | 299 | 0,000 | 2,65 | 0,84 | 0,03 (0,02-0,03) | 1.198,55 | 0,36 (0,33-0,40) |

| M4F | 782,19 | 293 | 0,000 | 2,67 | 0,84 | 0,03 (0,02-0,03) | 1.235,75 | 0,36 (0,33-0,40) |

| M4F-1 | 783,06 | 295 | 0,000 | 2,65 | 0,84 | 0,03 (0,02-0,03) | 1.220,98 | 0,36 (0,33-0,39) |

| M1F-R | 516,76 | 288 | 0,000 | 1,79 | 0,90 | 0,02 (0,02-0,02) | 1.009,43 | 0,26 (0,23-0,29) |

χ2: chi-cuadrado; gl: grados de libertad; p: nivel de probabilidad; GFI: índice de bondad de ajuste; RMSEA: error cuadrado medio de aproximación; IC: intervalo de confianza; BIC: criterio de información bayesiano; ECVI: índice de validación cruzada esperada; M1F: modelo de un factor; M4F: modelo de cuatro factores; M4F-1: modelo con cuatro factores de primer orden y uno de segundo orden; M1F-R: modelo de un factor reespecificado.

Con el fin de mejorar el ajuste del modelo, se comparó el ajuste del M1F con el de un nuevo modelo, fruto de una modificación post-hoc del M1F. Este modelo de un factor reespecificado (M1F-R) se diseñó incluyendo en el modelo de un factor las principales correlaciones entre errores de medida. Las correlaciones entre los errores de medida de ítems de un mismo factor pueden estar indicando la presencia de un factor más específico. Nueve de las 11 correlaciones consideradas son congruentes con el modelo teórico de partida, basado en la propuesta de Nocentini et al. (2010). Los ítems 2-19 (r=0,23), 8-11 (r=0,16), 10-15 (r=−0,11), 13-15 (r=0,12) y 24-26 (r=0,09) tienen que ver con cibervictimización verbal-escrita; los ítems 1-16 (r=0,21), 1-25 (r=0,24) y 12-25 (r=0,17) con suplantación; y los ítems 3-18 (r=0,30) con exclusión online. Las dos únicas correlaciones no congruentes con el modelo teórico de partida son las referidas a los ítems 7-24 (r=0,19) y 24-25 (r=0,13). En ambos casos, se asocian enunciados referidos a diferentes tipos de cibervictimización, atendiendo a la clasificación de Nocentini et al. (2010), y en ambos casos tienen una connotación sexual, no considerada como tipo específico de cibervictimización en el modelo teórico inicial.

Los resultados obtenidos (tabla 2) muestran que el M1F-R presenta un mejor ajuste que el M1F inicial. La inclusión de la correlación entre los principales errores de medida en el M1F (M1F-R) ha dado lugar a unos adecuados índices de bondad de ajuste (χ2/gl<3; GFI ≥ 0,90; RMSEA ≤ 0,06), los mejores de entre los obtenidos con los modelos puestos a prueba.

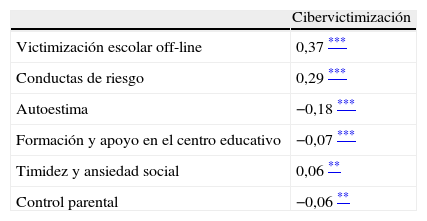

Validez de criterioUna vez identificada la dimensionalidad de la escala y con el fin de estudiar la validez de criterio de la prueba, se analizó la correlación entre la puntuación total en el CBV y seis criterios externos sobre los que existe evidencia previa de su asociación con la cibervictimización. Como se muestra en la tabla 3, la puntuación en el CBV correlaciona de manera estadísticamente significativa con los seis indicadores analizados. La correlación es positiva con la victimización escolar off-line, las conductas de riesgo en Internet y con la timidez y ansiedad social; y es negativa con respecto a la autoestima, la formación y apoyo en el centro educativo y el control parental. La cibervictimización se asocia especialmente con victimización escolar off-line y con conductas de riesgo en Internet.

Coeficientes de correlación de Spearman entre la puntuación total en el Cuestionario de cibervictimización (CBV) y las puntuaciones en los seis factores del Cuestionario de factores de riesgo para la cibervictimización (FRC) (N=2.490)

| Cibervictimización | |

| Victimización escolar off-line | 0,37 *** |

| Conductas de riesgo | 0,29 *** |

| Autoestima | −0,18 *** |

| Formación y apoyo en el centro educativo | −0,07 *** |

| Timidez y ansiedad social | 0,06 ** |

| Control parental | −0,06 ** |

* p ≤ 0,05.

Por último, se analizó la fiabilidad de la escala en términos de consistencia interna, por medio del coeficiente alpha de Cronbach. El alpha del conjunto de la escala es de 0,85.

DiscusiónEl objetivo de este trabajo ha sido contrastar la validez (factorial y de criterio) y fiabilidad (en términos de consistencia interna) del CBV, un autoinforme diseñado para medir la exposición a agresiones a través del teléfono móvil e Internet en adolescentes, basado en el modelo propuesto por Nocentini et al. (2010). Los resultados obtenidos muestran que el CBV ofrece una garantías estadísticas adecuadas para su uso con tal fin.

En cuanto a la validez factorial del cuestionario, los análisis factoriales confirmatorios realizados sugieren que los tres modelos inicialmente puestos a prueba (M1F, M4F y M4F-1) representan moderadamente bien la estructura interna del CBV. Aunque los tres ajustan de manera muy similar a los datos, se prefiere no obstante el M1F por ser el más parsimonioso de los tres. Este resultado tiene diversas implicaciones. En primer lugar, el modelo teórico de partida (M4F) ha resultado válido para la muestra de estudiantes evaluada en este estudio. En segundo lugar, los resultados obtenidos no permiten apoyar con firmeza ninguna de las posturas acerca de la dimensionalidad del constructo cibervictimización. Tanto el modelo unifactorial como el modelo de cuatro factores basado en la propuesta de Nocentini et al. (2010) —ya sea simple o jerárquico—, muestran un ajuste muy similar. En tercer lugar, la complejidad del constructo exige considerar dentro del modelo la posible existencia de variables exógenas que expliquen las principales correlaciones entre errores de medida, para lograr un ajuste óptimo. Futuras versiones de la prueba tal vez debieran dar mayor importancia a la cibervictimización de tipo relacional-sexual.

Respecto a la validez de criterio, se ha tratado de analizar si el CBV mide aquello para lo que ha sido diseñado, examinando la correlación entre la puntuación total de los alumnos en el test y seis variables externas con las que la evidencia previa indica que correlaciona la cibervictimización. Atendiendo a lo esperado, la puntuación en el test correlaciona de manera estadísticamente significativa con la puntuación en los seis criterios externos utilizados. Tal como han hallado estudios previos, correlaciona positivamente con la victimización escolar off-line (Álvarez-García et al., 2011; Del Rey, Casas y Ortega, 2012), las conductas de riesgo en Internet (Mishna et al., 2012; Navarro y Yubero, 2012; Walrave y Heirman, 2011; Zhou et al., 2013) y la timidez y ansiedad social (Juvonen y Gross, 2008; Kowalski et al., 2014; Navarro et al., 2012); y negativamente con la autoestima (Yang et al., 2013; Patchin y Hinduja, 2010), la formación (Del Rey et al., 2012a, b; Garaigordobil y Martínez-Valderrey, 2014) y el apoyo en el centro educativo (Kowalski et al., 2014) y el control parental (Mesch, 2009). Los dos criterios con los que más correlaciona, de entre los analizados, son la victimización escolar off-line y las conductas de riesgo en Internet, lo que coincide con la evidencia previa (Kowalski et al., 2014).

La fiabilidad de la escala, evaluada en términos de consistencia interna, es moderadamente alta. No obstante, no llega a 0,90, límite comúnmente aceptado para poder considerarla muy alta. Esto se puede deber principalmente a dos motivos. En primer lugar, se puede deber a la homogeneidad de las puntuaciones. A pesar de haber eliminado de los análisis al alumnado que informó no haber padecido en los últimos 3 meses ningún tipo de ciberagresión, la distribución de las puntuaciones sigue alejándose acusadamente de la normalidad multivariada. En segundo lugar, se puede deber a la heterogeneidad del contenido de los ítems. Efectivamente, se ha tratado de incluir una variada gama de hechos constitutivos de cibervictimización, representativos del constructo, evitando ítems redundantes. Por lo tanto, la consistencia interna moderadamente alta de la escala se puede considerar razonable, de acuerdo con las características tanto de la muestra como del propio constructo medido.

Este estudio ofrece diversas implicaciones prácticas. Se pone a disposición de investigadores, educadores y clínicos un instrumento para medir el padecimiento de agresiones a través del teléfono móvil e Internet en adolescentes. Se trata de un cuestionario breve, sencillo de aplicar, codificar y analizar, económico en términos de tiempo y coste respecto a otros métodos de evaluación. Permite obtener datos sobre la prevalencia de la cibervictimización en un centro educativo o región. Se puede utilizar con fines de investigación, analizando la asociación de la cibervictimización con otras variables potencialmente relevantes, como causa o efecto de este fenómeno. Se espera que sirva de apoyo para la identificación de casos de cibervictimización severa y la orientación para su tratamiento. Por último, comparando la puntuación en el test antes y después de una intervención, se puede disponer de una medida de la evolución del individuo o grupo en esta variable.

El presente estudio supone, por tanto, una aportación teórica y práctica al estudio y tratamiento de la cibervictimización. No obstante, presenta algunas limitaciones que cabe reconocer. En primer lugar, el CBV es un autoinforme, por lo que los resultados pueden estar afectados por sesgos de respuesta como el falseamiento o la deseabilidad social (Torregrosa, Inglés, Estévez, Musitu y García, 2011). En segundo lugar, la muestra ha sido seleccionada aleatoriamente, pero desde una población acotada a unas edades y región concretas. Cualquier generalización de las conclusiones de este estudio a otras edades o regiones se debería hacer con precaución. Por último, el M1F-R incluye un considerable número de correlaciones entre errores de medida. Sería oportuno replicar el modelo reespecificado a otras muestras, para comprobar si efectivamente forman parte del modelo de medida.

FinanciaciónEste trabajo ha sido posible gracias a la financiación de la Universidad de Oviedo del proyecto «Factores de riesgo asociados a victimización en situaciones de cyberbullying en la adolescencia» (Ref. UNOV-13-EMERG-09).

Conflicto de interesesLos autores declaran no tener ningún conflicto de intereses.

1=nunca; 2=pocas veces; 3=muchas veces; 4=siempre.

| 1 | 2 | 3 | 4 | |

| 1. Se han hecho pasar por mí en Internet publicando comentarios a mi nombre, como si fuese yo | ||||

| 2. Han copiado conversaciones privadas mías y se las han enviado a otros, para dañarme | ||||

| 3. Alguna persona no me ha admitido o me ha expulsado de su equipo en juegos online, sin haber hecho yo nada malo que lo justifique | ||||

| 4. Han colgado en Internet fotos mías trucadas (modificadas), para hacerme daño o reírse de mí | ||||

| 5. Alguien se ha hecho pasar por otra persona, para reírse de mí a través de Internet o del teléfono móvil | ||||

| 6. Me han echado o no me han aceptado en la lista de contactos de algún chat, red social (por ej., Tuenti) o programa de mensajería instantánea (por ej., Messenger, Wassap), sin haber hecho nada, solo por ser yo | ||||

| 7. Me han enviado fotos o vídeos «fuertes», desagradables para mí | ||||

| 8. He recibido llamadas a mi móvil, que no contestan, supongo que para fastidiar | ||||

| 9. Han colgado en Internet fotos o vídeos reales comprometidos, sin mi permiso, para hacerme daño o reírse de mí | ||||

| 10. Se han publicado en Internet informaciones que había dado en secreto, para que no se lo dijesen a nadie, y que me dañan | ||||

| 11. He recibido llamadas para insultarme o burlarse de mí | ||||

| 12. Me han bloqueado el acceso al correo electrónico, a una red social (Tuenti) o a un programa de mensajería instantánea (Messenger, Wassap), cambiando mi contraseña | ||||

| 13. Se han burlado de mí con comentarios ofensivos o insultantes en las redes sociales | ||||

| 14. Me han pegado, lo han grabado y luego lo han difundido | ||||

| 15. He recibido insultos a través de mensajes cortos de texto (sms) o programas de mensajería instantánea (por ej., Wassap). | ||||

| 16. Se han hecho pasar por mí en Twitter, Tuenti…, creando un falso perfil de usuario (foto, datos personales) con el que se me han insultado o ridiculizado | ||||

| 17. He recibido mensajes anónimos (sms, Wassap…), en los que se me amenazaba o atemorizaba | ||||

| 18. Se han hecho quejas falsas sobre mí en algún foro, red social o juego online, que han hecho que me expulsasen | ||||

| 19. Han reenviado a otras personas, para dañarme, correos o mensajes privados que yo había enviado | ||||

| 20. Me han obligado a hacer algo humillante, lo han grabado y luego lo han difundido para burlarse de mí | ||||

| 21. Me han amenazado públicamente, a través de las redes sociales (Tuenti, Twitter, Facebook…) | ||||

| 22. Se ponen de acuerdo para hacerme el vacío (ignorarme) en las redes sociales | ||||

| 23. He recibido llamadas anónimas, para amenazarme o atemorizarme | ||||

| 24. He recibido comentarios sexuales no deseados a través de Internet | ||||

| 25. Alguien que ha conseguido mi contraseña ha enviado mensajes molestos a algún conocido, como si hubiese sido yo, para meterme en líos | ||||

| 26. Se han publicado rumores falsos sobre mí en alguna red social |